Отечественная антивирусная компания обнаружила угрозу нулевого дня в госорганах

По словам вирусных аналитиков, объект не обнаруживается стандартными средствами.

Пилотный проект внедрения решения Network Sandbox («сетевая песочница») от компании T&T Security — tLab — был развернут в Министерстве труда и социальной защиты населения Республики Казахстан (МТСЗН) в августе 2019 года. Спустя год — в августе 2020-го решение стало официальной штатной «песочницей» министерства. Основная задача — предотвращение угроз от вредоносных программ (вирусов) нового поколения. Пилот хорошо себя зарекомендовал, соответственно, по истечении тестового периода, tLab был введен в коммерческую эксплуатацию в министерстве. Технологии, лежащие в основе tLab, по словам основателя компании T&T Security (основана в 2013 году) Арнура Тохтабаева, способны обнаруживать и блокировать новые и неизвестные вирусы еще до того, как они попадут на компьютер пользователя.

T&T Security в свое время стала широко известна тем, что одной из первых в СНГ «разобрала» печально известный WannaCry. Ущерб от WannaCry оценивается в десятки миллиардов долларов США.

Возвращаясь к пилоту в МТСЗН РК следует отметить, что в его рамках было проанализировано около полумиллиона файлов, находящихся в информационной инфраструктуре МТСЗН.

Как сообщили в T&T Security, в декабре 2020 года вредоносное программное обеспечение было отправлено на корпоративную почту сотруднику АО «Центр развития трудовых ресурсов» (было создано для обеспечения безопасности информационной инфраструктуры Министерства труда и социальной защиты населения РК, на базе акционерного общества планируется развернуть оперативный центр информационной безопасности — ОЦИБ). Как замечает аналитик по информационной безопасности АО «Центр развития трудовых ресурсов» Нурболат Усембаев, объект не идентифицировался антивирусным программным обеспечением на сигнатурном уровне, однако, после анализа и оценки угрозы при помощи системы tLab и с участием инженеров вирусной лаборатории T&T Security, удалось выяснить, что это — шпионское программное обеспечение — угроза нулевого дня, направленное на сбор конфиденциальных данных пользователя. «Конечно, мы, совместно со специалистами T&T Security, полностью нейтрализовали эту угрозу», — продолжает он.

По словам специалиста вирусной лаборатории T&T Security Бауржана Дюсекеева, шпионское программное обеспечение, о котором идет речь, используется с 2014 года. «Обычно распространяется через фишинговые письма. Образец, который мы исследовали, не обнаруживался стандартными антивирусами. Но наша система tLab определила угрозу с помощью поведенческого анализа. Интересно, что несмотря на то, что вредонос, в общем-то, не новый, если его перепаковать, то сигнатурные методы его уже не видят».

С глобальной точки зрения, акцент злоумышленников направлен, в т. ч. и на нефтегазовый сектор. В частности, в одной из фишинговых атак злоумышленники выдавали себя за египетскую государственную нефтяную компанию Enppi (Engineering for Petroleum and Process Industries), чтобы запросить закупку оборудования и материалов в рамках проекта Rosetta Sharing Facilities от имени газовой компании Burullus. Такие письма содержали вложенные архивы, предназначенные для доставки Agent Tesla на машины жертв.

Возвращаясь к Казахстану, по результатам первичной оценки, продолжает эксперт, в рамках технической поддержки системы tLab данный образец был подвергнут глубокому ручному анализу (reverse engineering). «Что мы выяснили? Во-первых, что образец состоит из нескольких частей, которые тщательно закодированы. Во-вторых, что это угроза нулевого дня — дата создания образца совпадает с днем его обнаружения. В-третьих, мы выяснили в результате динамического и статического анализа данного объекта, что он является шпионским ПО и отвечает за сбор конфиденциальных данных пользователя, таких как: аутентификационные данные веб-ресурсов (браузера), VPN, FTP и e-mail-клиентов. Исходя из характера данной атаки (немассовость), ее можно отнести к целевой. В ходе ручного анализа мы также нашли много схожих характеристик с известным вредоносным ПО Agent Tesla», — детализирует Бауржан Дюсекееев.

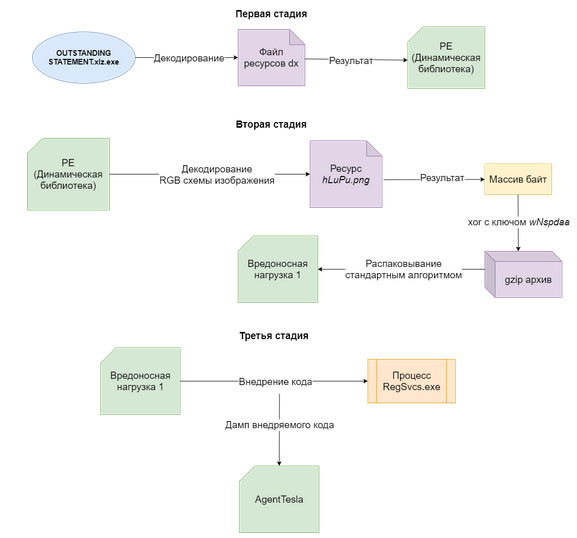

Жизненный цикл объекта представлен тремя этапами. На первой стадии, исследуемый образец распаковывает ресурс под именем dx, который является url-encoded base64 строкой. В результате получается PE-файл. На второй стадии библиотека использует ресурс под именем hLuPu.png, преобразовывает его в массив байт. Далее выполняется операция xor с заранее известным ключом, и в результате получается gzip-архив, который содержит вредоносную нагрузку. На третьей стадии происходит внедрение вредоносного кода в целевой процесс.

Сам файл, по словам представителей T&T Security, представляет собой программу, написанную на C#, содержащую вредоносную нагрузку. Образец содержит несколько визуальных форм, с помощью которых злоумышленники маскировали наличие вредоносного функционала.

В министерстве, комментируя опыт сотрудничества и конкретный кейс в информационной безопасности, замечают, что довольны им. «Итогом этого опыта стало введение tLab в официальный список решений для обеспечения информационной безопасности МТСЗН», — подытоживает Олжас Анафин, вице-президент АО «Центр развития трудовых ресурсов».

Следует добавить, что tLab по итогам конкурса стала официальным решением («песочницей») госпрограммы «Киберщит», и в настоящее время успешно эксплуатируется в пяти главных министерствах Казахстана, а также в КНБ РК. Также следует отметить, что в «Киберщит» компания пришла в тандеме с мировым лидером в области ИБ — компанией Trend Micro: соответствующее соглашение было подписано в конце февраля 2020 года, и оно подразумевает разработку и реализацию совместных проектов, инициатив и научно-технических работ в сфере ИБ на территории Казахстана, а также глубокую технологическую интеграцию существующих решений.

С подробным техническим анализом упакованного образца Agent Tesla можно ознакомиться на сайте T& T Security.

Компания T&T Security была основана в 2013 году. Основателем компании является Арнур Тохтабаев Ph.D., который в течение последних 10 лет проводил исследования в области кибербезопасности в США. Целью создания компании является борьба с киберугрозами нового поколения, которые не предотвращаются традиционными антивирусными технологиями. По словам основателя, ДНК компании — инновационный подход к системам защиты компьютера. И первые продукты компании основаны на новейших технологиях, разработанных основателем в процессе его профессорско-исследовательской деятельности в США.