Казахстанская антивирусная компания одной из первых в СНГ «разобрала» WannaCry

Как сообщили Profit.kz в компании T&T Security, злоумышленниками используется критическая уязвимость MS17-010 в протоколе SMBv1. Данной уязвимости подвержены версии ОС Windows начиная с Vista.

В пятницу, 12 мая по миру стремительно распространился вирус WannaCry, который представляет из себя классический вирус-шифровальщик, нацеленный на персональные компьютеры, работающие под управлением операционных систем Microsoft Windows. В результате атаки были заражены сотни тысяч ПК по всему миру (около 200 тысяч на момент написания статьи), в том числе, в Великобритании, Испании, Германии, России. Оказался в этом печальном списке и Казахстан. В частности, как сообщил портал Azh.kz, в пятницу, 12 мая, около 16:00 часов «легли» серверы оператора Кашаганского проекта — компании NCOC. Источники в NCOC сообщили порталу, что департамент ICT/IM не успел вовремя среагировать на атаку и сейчас «лежат» все их корпоративные серверы и компьютеры. Сотрудники офиса компании говорят, что компьютеры были в коматозном состоянии: т.н. «синий экран смерти» — сообщения о критической системной ошибке в операционной системе. Пресс-служба NCOC, кстати, официально подтвердила эту информацию. Пока, правда, не ясно является ли причиной тотального сбоя WannaCry.

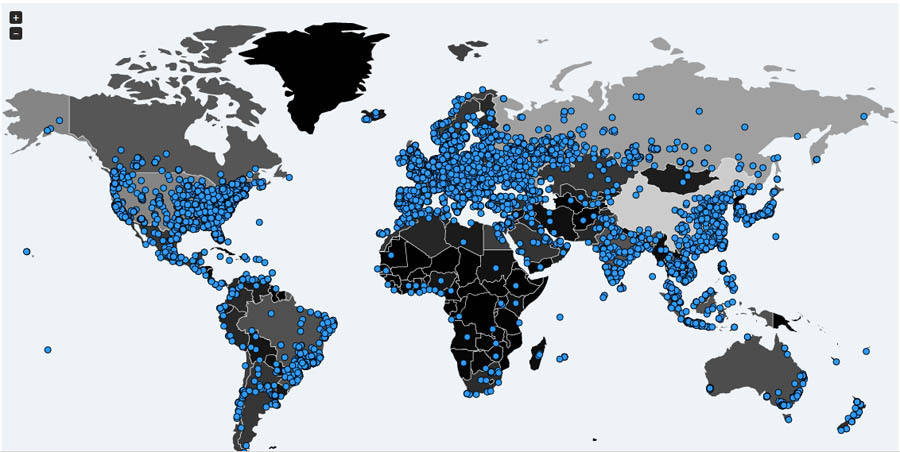

На карте, которая генерируется сервисом Intel.malwaretech.com, можно заметить, что плотность заражений зловредом в Казахстане пока не велика. Но стоит ли обольщаться?

«Для распространения шифровальщика, — сообщил основатель компании T&T Security Арнур Тохтабаев, — злоумышленниками используется критическая уязвимость MS17-010 в протоколе SMBv1. Данной уязвимости подвержены версии ОС Windows начиная с Vista. О масштабе проблемы говорит тот факт, что Microsoft пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP».

Напомним, что WannaCry шифрует информацию на зараженном персональном компьютере, требуя выкуп от $300 до $600 за расшифровку файлов, который следует оплатить в криптовалюте Bitcoin. Выбор данного способа не случаен — отследить получателя средств невозможно.

«Мы проанализировали с помощью системы tLab два объекта, относящиеся к данной атаке в ночь с 12 на 13 мая, и обнаружили несколько индикаторов потенциальных угроз, таких, как закрепление в ОС, нетипичная сетевая активность, модификация ОС и данных пользователя, повышенную прокси-активность», — рассказывает Арнур Тохтабаев.

«Мы проанализировали с помощью системы tLab два объекта, относящиеся к данной атаке в ночь с 12 на 13 мая, и обнаружили несколько индикаторов потенциальных угроз, таких, как закрепление в ОС, нетипичная сетевая активность, модификация ОС и данных пользователя, повышенную прокси-активность», — рассказывает Арнур Тохтабаев.

По его словам, динамический анализ показал, что оба объекта закрепляются в ОС путем установки предварительно извлеченного исполняемого файла tasksche.exe, который является инсталлятором группы компонентов шифровальщика. При этом WannaCry используют легитимную системную утилиту для добавления своего объекта в автозапуск. Такой подход классифицирован как прокси-активность, которая обычно используется для обхода обнаружения со стороны антивируса. Кроме того, один из объектов дополнительно устанавливает сервисы для обеспечения выживаемости его компонентов. «Интересно, что данный вредонос изначально устанавливает себя как сервис и вся активность в дальнейшем производится этим сервисом», — дополняет Арнур Тохтабаев.

Во всем виноват Tor

Как отмечают в T&T Security, изначально WannaCry извлекает ряд объектов и через них закрепляется в системе (автозапуск), перебирает входные узлы Tor сети, модифицирует настройку ОС и запускает компоненты шифрования пользовательских файлов. Более полная цепочка активности демонстрирует факт многократного запуска извлеченных компонентов шифровальщика, что в свою очередь было зафиксировано системой tLab как аномальная массовая активность с высоким уровнем угрозы.

«Тем не менее, при всем объеме заложенной функциональности данный вирус не обладает приемами сокрытия своего присутствия: наша система tLab с первого раза идентифицировала этот вредонос», — замечает основатель T&T Security. Несмотря на это, в компании классифицируется уровень угрозы, исходящей от WannaCry, как критичный (т.н. «красный» уровень).

«Мы вообще сейчас наблюдаем тренд, когда вредоносные программы стараются не выделяться из общего потока легитимной активности таких программ, как инсталляторы, архиваторы, менеджеры файлов. И это несколько усложняет задачу обнаружения вредоносов», — резюмирует он.

К слову, 13 мая Служба реагирования на компьютерные инциденты KZ-CERT распространила на своем сайте сообщение со стандартными рекомендациями о том, как избежать заражения WannaCry. В частности, предлагается установить обновление Windows MS17-010; отключить устаревший протокол SMBv1; запретить подключение к протоколу RDP или SMB непосредственно из интернета; изолировать незащищенные или неподдерживаемые системы из внутренней сети.

Топология вредоноса в сообщении не разбирается.

Герой из Proofpoint

Дариен Хусс из охранной фирмы Proofpoint в одиночку остановил распространение грозного вируса путем регистрации... домена с длинным и бессмысленным названием. Как сообщает The Guardian, он обнаружил зашитое в коде вредоносной программы незарегистрированное доменное имя, на которое направлялись запросы. Сразу после регистрации этого домена, который Дариен сделал совместно с владельцем Twitter-аккаунта MalwareTechBlog за 11 долларов США, партнеры обнаружили тысячи направляемых к нему в секунду обращений. Впрочем, по словам Дариена, выглядит все это как пиррова победа: если хакеры изменят код, то вирус вновь начнет работать и продолжать распространятся по миру.

Пока верстался номер

Крайними в этой беспрецедентной истории (а эксперты уже называют WannaCry крупнейшей в истории компьютерной атакой) в Microsoft сделали ЦРУ и Агентство национальной безопасности (АНБ) США. По словам президента Microsoft Брэда Смита, массовая атака вируса-вымогателя WannaCry стала возможной из-за того, что упомянутые организации в своих интересах собирают данные об уязвимостях в программном обеспечении. «Мы видели, что данные об уязвимостях, которые собирало ЦРУ, были опубликованы на WikiLeaks, теперь украденные из АНБ данные затронули пользователей по всему миру», — сказано в сообщении, размещенном на портале Lenta.ru со ссылкой на сайт корпорации.