Обзор вирусной обстановки за июль: новые «винлоки» и очередные угрозы для ОС Android

Компания «Доктор Веб» подготовила обзор вирусной обстановки за июль.

Июль традиционно принято считать периодом затишья: именно на этот летний месяц приходится разгар сезона отпусков, пляжного отдыха, а также школьных и студенческих каникул. Однако в вопросах, касающихся вирусной активности, июль оказался отнюдь не самым скучным по сравнению с предыдущими месяцами: вновь активизировались создатели «винлоков» и разработчики вредоносного ПО для мобильной платформы Android. Кроме того, специалистами компании «Доктор Веб» — ведущего российского разработчика средств информационной безопасности — было обнаружено и обезврежено множество других опасных угроз.

«Винлоки» атакуют иностранцев

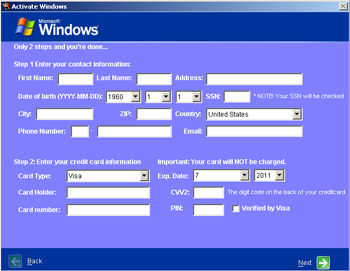

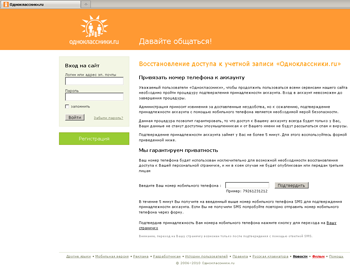

Российские пользователи персональных компьютеров пережили две крупные волны заражений вредоносными программами, блокирующими работу Windows: первая из них имела место в конце 2009 — начале 2010 года, вторая прокатилась по российскому сегменту интернета летом 2010 года. С тех пор число заражений уверенно шло на спад: практически все производители антивирусного ПО научились эффективно бороться с подобными угрозами, да и сами пользователи, кажется, усвоили элементарные правила безопасности. Однако примерно с мая 2011 года фиксируются случаи появления программ-вымогателей, ориентированных на западную аудиторию. Одной из них стала программа Trojan.Winlock.3794, собирающая у пользователей данные банковских карт.

Среди реквизитов, которые троянец передает злоумышленникам, — имя, фамилия, дата рождения и адрес держателя карты, его телефонный номер, дата окончания срока действия карты, ее номер, код CVV2 и даже пинкод. Располагая подобными сведениями, вирусописателям не составит ни малейшего труда незаконно списать со счета жертвы все доступные средства. Следует особенно отметить, что это — первый случай появления троянца-блокировщика, собирающего данные о банковских картах. Напомним, что ранее подобные программы-вымогатели обычно требовали от пользователя отправить платное

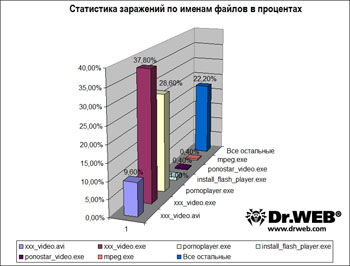

Используя статистическую информацию, собранную в период с конца января 2011 года, специалисты компании «Доктор Веб» проанализировали полученные сведения о распространении программ-блокировщиков в интернете. Так, наиболее популярным именем файла, в котором скрываются подобные троянцы, является xxx_video.exe (37,8% случаев заражения), на втором месте следует pornoplayer.exe (28,6%), на третьем — xxx_video.avi (9,6%), причем в последнем случае упоминание файла с расширением .avi имеет именно вредоносная ссылка; сам файл, в котором содержится троянец, может иметь иное имя и расширение. Такие имена вредоносных файлов, как install_flash_player.exe (1%), ponostar_video.exe и mpeg.exe (по 0,4%), скромно заняли последние строчки рейтинга.

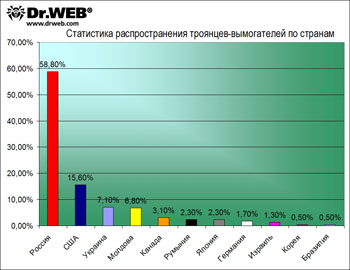

А вот по странам, размещающим на своих серверах раздающие вредоносное ПО сайты, картина складывается несколько иная. На лидирующей позиции с большим отрывом, что естественно, находится Россия с показателем 58,8%. Ее догоняют США, но с серверов этого государства пользователями загружается всего лишь 15,6% троянцев. На третьем месте Украина (7,1%), ненамного опережающая Республику Молдова (6,8%), которая, в свою очередь, вырвалась вперед относительно Канады (3,1%). Затем следуют Румыния (2,3%), Япония (2,3%), Германия (1,7%), и замыкают список Израиль, Корея и Бразилия (1,3% и по 0,5% соответственно).

Из всего сказанного выше можно сделать вывод, что наиболее популярным способом распространения троянских программ семейства Trojan.Winlock

Банковские данные в опасности

За истекший месяц специалистами компании «Доктор Веб» было выявлено множество вредоносных программ, предназначенных для кражи пользовательской информации, в том числе данных для доступа к банковским системам. Среди них нельзя не отметить троянца, описание которого было добавлено в вирусные базы под именем Trojan.Carberp.1.

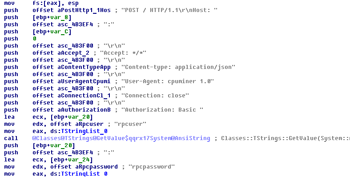

Как и некоторые другие троянские программы такого типа, Trojan.Carberp.1 обладает встроенными средствами защиты от анализа с помощью отладчика. Характерной особенностью данной троянской программы является то, что она работает частями внутри инфицированных системных процессов, а также активно использует хеширование различных данных. Загрузившись на инфицированном компьютере, троянец проверяет, запущен ли в системе процесс op_mon.exe программы Outpost Firewall, и если да, завершает его. Затем он запускает explorer.exe, встраивается в него и пытается поместить вредоносный объект в экземпляры процесса explorer.exe, владеющие Панелью задач и Рабочим столом Windows. Если сделать этого не удается, Trojan.Carberp.1 пытается встроиться в процесс svchost.exe, а в случае, если и эта попытка заканчивается неудачей, — троянец пытается инфицировать любой браузер, позволяющий открывать файлы с расширением .html. Затем вредоносная программа копирует себя в автозагрузку, завершает процесс-дроппер и запускает несколько инфицированных процессов svchost.exe. В одном из инфицированных процессов на компьютер пользователя скачивается программа miniav, выискивающая и уничтожающая конкурирующие троянские программы (BarracudaAndBlackEnergy, Zeus, Limbo, Adrenalin, Generetic, MyLoader), другой процесс устанавливает на зараженном компьютере троянца Trojan.PWS.Stealer.338, предназначенного для хищения паролей от различных клиентский приложений.

Trojan.Carberp.1 ищет и передает злоумышленникам данные, необходимые для доступа к банковским сервисам, умеет красть ключи и пароли от различных программ, отслеживать нажатия клавиш, делать снимки экрана и т. д. Кроме того, троянец имеет встроенный модуль, позволяющий обрабатывать поступающие от удаленного командного центра директивы. Благодаря этому Trojan.Carberp.1 может предоставлять злоумышленникам возможность анонимного посещения различных сайтов, превратив компьютер жертвы в прокси-сервер, загружать и запускать различные файлы, отправлять на удаленный узел снимки экрана и даже уничтожить операционную систему.

Июльские угрозы для ОС Android

Создатели вредоносных программ для мобильной ОС Android продолжают «радовать» пользователей очередными новинками, не давая скучать и аналитикам компаний — разработчиков антивирусного ПО. В июле специалистами компании «Доктор Веб» в вирусные базы были добавлены описания 29 новых угроз для этой платформы, среди которых следует отметить две новых модификации троянца Android.Gongfu и программу

Кроме того, в июле была обнаружена и добавлена в базы программа-шпион Android.GoldDream.1.

Эта вредоносная программа для ОС Android, как и ее предшественницы, встроена в предназначенные для мобильных устройств легитимные приложения, такие как игры Drag Racing и Draw Slasher, и распространяется через альтернативные сайты-сборники ПО. Будучи запущенным в операционной системе, троянец регистрируется в качестве фонового сервиса, собирает информацию об инфицированном устройстве, включая телефонный номер абонента и номер IMEI, после чего передает ее злоумышленникам на удаленный сервер. Вслед за этим Android.GoldDream.1 начинает отслеживать все входящие

Компания «Доктор Веб» вновь призывает пользователей загружать приложения только из известных и проверенных источников (таких как сайты разработчиков ПО и официальный Android Market), внимательно относиться к запрашиваемым в процессе установки привилегиям, а также использовать на своих мобильных устройствах Dr.Web для Android Антивирус + Антиспам или Dr.Web для Android Light.

Другие интересные угрозы в июле

В последних числах июля 2011 г. был зафиксирован всплеск заражений троянской программой Trojan.Mayachok.1: многие пользователи неожиданно столкнулись с невозможностью выйти в интернет. При попытке открыть в окне браузера какой-либо сайт, троянец перенаправлял пользователя на заранее определенный URL, демонстрируя

Один из способов распространения троянца — сообщения социальной сети «В контакте»: пользователям предлагается скачать документ в формате .rtf, якобы рассказывающий о специальной программе для просмотра посещающих страницу пользователя гостей. Этот документ содержит ссылку, по которой и загружается вредоносная программа. Вот далеко не полный список сайтов, доступ к которым может блокировать Trojan.Mayachok.1: youtube.com, vkontakte.ru, odnoklassniki.ru, rostelecom.ru, support.akado.ru, my.mail.ru.

Наиболее вероятной причиной столь широкого распространения данной угрозы послужила, скорее всего, популярность социальной сети «В контакте», с помощью которой распространялся троянец, а также доверчивость самих пользователей, бездумно открывающих ссылки в получаемых ими рекламных сообщениях.

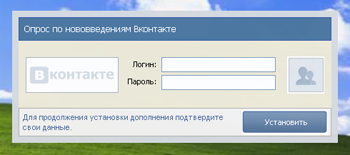

Данная угроза была не единственной, так или иначе затронувшей социальную сеть «В контакте» — к таковым можно отнести и распространение троянской программы Trojan.VkSpam, инфицирующей компьютеры благодаря спам-рассылкам на сайте ВКонтакте.ру. Как правило, пользователям предлагается принять участие в опросе и получить за это ценные призы, «голоса» или другие бонусы. Вредоносная программа маскируется под приложение, собирающее мнение участников опроса о нововведениях данной социальной сети, либо под программу для сбора статистики о посещении страницы пользователя ВКонтакте.ру. И в том и в другом случае троянец демонстрирует на экране компьютера окно, предлагающее ввести в соответствующую форму логин и пароль учетной записи: это якобы необходимо для установки соответствующего приложения. Воспользовавшись полученными учетными данными, Trojan.VkSpam начинает массовую рассылку сообщений по списку контактов пользователя.

Также в июле был обнаружен троянец, крадущий у пользователей не файлы электронных кошельков или реквизиты доступа к платежным системам, а вычислительные ресурсы. На сегодняшний день известно несколько вредоносных программ, занимающихся майнингом, или, иными словами, «добычей» электронной валюты Bitcoin, в частности, Trojan.Coinbit и некоторые версии Trojan.Vkbase. Новый троянец, Trojan.BtcMine.1, использует две легитимные программы для майнинга, с помощью которых задействует вычислительные ресурсы компьютера жертвы с целью «добычи» виртуальных монет. Распространяется эта вредоносная программа с различных ресурсов, никак не связанных с официальным сайтом проекта Bitcoin.

Не отстала от Trojan.BtcMine.1 и новая,

Оказавшись на зараженном компьютере, Trojan.VkBase.48 создает в директории установки Windows папку update.4.1, сохраняется в нее под именем svchost.exe и запускается как фоновый сервис. Затем троянец проверяет наличие соединения с интернетом, отправляя запросы по протоколу HTTP узлам Google.com, Microsoft.com и Yandex.ru, ожидая получить в ответ главную страницу этих сайтов. Если отклик получен, Trojan.VkBase.48 случайным образом генерирует логин и пароль для платежной системы Bitcoin и сохраняет их в файл %AppData%\Bitcoin\bitcoin.conf. Вслед за этим троянец проверяет собственную версию (в нем присутствует функция обновления), собирает сведения о зараженной машине (включая имя компьютера, серийный номер диска, типы используемых накопителей) и отправляет информацию на сервер злоумышленников. Затем вредоносная программа подключается к своим командным центрам и обменивается с ними данными. По команде Trojan.VkBase.48 может загрузить из Интернета сервер Bitcoin и запустить его в качестве сервиса.

Вредоносные файлы, обнаруженные в почтовом трафике в июле 2011 г.

01.07.2011 00:00 — 01.08.2011 00:00

1. Trojan.Tenagour.3 — 21388 (14.56%)

2. Win32.HLLM.MyDoom.54464 — 17624 (11.99%)

3. Win32.HLLM.MyDoom.33808 — 15827 (10.77%)

4. Win32.HLLM.Netsky.18401 — 7746 (5.27%)

5. Win32.HLLM.MyDoom.based — 7464 (5.08%)

6. Win32.HLLM.Netsky — 6676 (4.54%)

7. Win32.HLLM.Netsky.35328 — 5216 (3.55%)

8. Trojan.PWS.Banker.57999 — 3906 (2.66%)

9. Trojan.DownLoad2.31588 — 3032 (2.06%)

10. BackDoor.IRC.Nite.60 — 2646 (1.80%)

11. Trojan.Packed.21790 — 2579 (1.76%)

12. Trojan.DownLoader4.3483 — 2421 (1.65%)

13. Trojan.DownLoader4.372 — 2184 (1.49%)

14. Trojan.MulDrop1.54160 — 2142 (1.46%)

15. Win32.HLLM.Beagle — 2071 (1.41%)

16. Trojan.PWS.Siggen.18719 — 1758 (1.20%)

17. Win32.HLLM.Perf — 1472 (1.00%)

18. Win32.HLLW.Autoruner.52856 — 1420 (0.97%)

19. Exploit.IframeBO — 1350 (0.92%)

20. Win32.HLLM.MyDoom.33 — 1257 (0.86%)

Всего проверено: 221,764,143

Инфицировано: 146,942 (0.07%)

Вредоносные файлы, обнаруженные в июле 2011 г. на компьютерах пользователей

01.07.2011 00:00 — 01.08.2011 00:00

1. JS.Click.218 — 114599272 (60.12%)

2. Win32.Siggen.8 — 13149524 (6.90%)

3. JS.IFrame.112 — 11440667 (6.00%)

4. Win32.Rmnet.12 — 10631422 (5.58%)

5. JS.IFrame.95 — 8711978 (4.57%)

6. JS.IFrame.117 — 5662466 (2.97%)

7. JS.Click.222 — 4025723 (2.11%)

8. Win32.HLLP.Neshta — 3667732 (1.92%)

9. Trojan.MulDrop1.48542 — 3646674 (1.91%)

10. Win32.HLLP.Whboy.101 — 2548789 (1.34%)

11. JS.Click.223 — 2054152 (1.08%)

12. Win32.HLLP.Rox — 1763730 (0.93%)

13. VBS.Redlof — 1121512 (0.59%)

14. Win32.HLLW.Whboy — 811492 (0.43%)

15. Win32.Gael.3666 — 648264 (0.34%)

16. Trojan.NtRootKit.10544 — 507715 (0.27%)

17. Trojan.PWS.Ibank.300 — 336559 (0.18%)

18. Win32.HLLP.Whboy — 247904 (0.13%)

19. Exploit.Cpllnk — 223049 (0.12%)

20. Trojan.DownLoader4.10788 — 189955 (0.10%)

Всего проверено: 109,063,398,454

Инфицировано: 190,624,133 (0.17%)

Комментарии