Обзор вирусной обстановки от компании «Доктор Веб» за первое полугодие 2009 года

Среди значительного потока вредоносных программ особо стоит выделить вредоносное ПО в банкоматах, волну программ-вымогателей, новые угрозы для Mac OS X.

Компания «Доктор Веб» представила обзор вирусной обстановки за первое полугодие 2009 года. Среди значительного потока вредоносных программ особо стоит выделить вредоносное ПО в банкоматах, волну программ-вымогателей, новые угрозы для Mac OS X. Кроме того, весной 2009 года появилась первая крупная

Первые месяцы 2009 года внимание многих пользователей, а также специалистов по информационной безопасности, было приковано к сетевому червю Win32.HLLW.Shadow.

Рабочие станции, которые заражались этой вредоносной программой, добавлялись к

Во время эпидемии Win32.HLLW.Shadow авторами червя было выпущено множество его модификаций, которые оперативно вносились в вирусные базы Dr.Web. В настоящее время наблюдается спад активности этой вредоносной программы. На данный момент она выбыла из десятки наиболее распространенных вирусов.

Из других заметных

Одной из последних по времени, но не по значению, проявила себя

В апреле в алгоритме генерации доменного имени центра управления ботнетом злоумышленники начали использовать популярную социальную сеть Twitter. В мае наблюдалась активность со стороны вредоносных

JS.Gumblar

Если раньше наиболее крупные

Середина мая 2009 года была ознаменована волной вредоносных сценариев, написанных на языке javascript. Именно в этот момент начал свое шествие JS.Gumblar.

Вредоносными сценариями из семейства JS.Gumblar было поражено множество интернет-ресурсов, большинство из которых до этого времени никогда не подвергались заражениям.

По данным компании Google, статистика обращений к ресурсу gumblar.cn (именно с этого сайта загружались вредоносные сценарии для атаки с зараженных страниц) выглядит следующим образом:

Таким образом, киберпреступники создали и до сих пор осуществляют контроль над своеобразной

Вредоносное ПО в банкоматах

В марте 2009 года многих взволновала новость о том, что в банкоматах некоторых российских банков была обнаружена вредоносная программа Trojan.Skimer.

Trojan.Skimer сохраняет информацию, расположенную на банковских карточках, а также имеет возможность сохранять информацию о балансе счета, связанного с банковской карточкой, если пользователь ее запрашивает с помощью банкомата. Злоумышленники же впоследствии, путем изготовления поддельных карт, могут полностью опустошать счета своих жертв.

В настоящее время уязвимость ПО банкоматов, которую использовал Trojan.Skimer, закрыта. Известный производитель банкоматов разослал по банкам соответствующие инструкции для ее устранения.

Программы-вымогатели

Все сильнее набирает популярность

Просьба отправить SMS может приходить и в ICQ, и в социальных сетях, и в почтовых спам-сообщениях. Относительная простота вывода денег, полученных таким путем, и безнаказанность арендаторов «коротких номеров», на которые отправляются сообщения, дает практически неограниченные возможности злоумышленникам.

Mac OS X

С начала 2009 года наблюдается возрастающий интерес злоумышленников к платформе Mac OS X. Он начал проявляться с появлением троянца Mac.Iservice, который включал зараженные компьютеры в

К концу весны 2009 года последовала другая волна распространения вредоносных программ для Mac. На этот раз это были троянцы семейства Mac.DnsChange, которые распространялись в виде ссылок на вредоносный видеоролик. В частности, как один из каналов здесь использовался Twitter.

Интересно то, что при активации вредоносного видео определялся тип операционной системы по данным User-Agent пользователя. После определения типа ОС отдавался соответствующий тип вредоносной программы — либо для Windows, либо для Mac OS X.

С ростом популярности Mac OS X возрастает и интерес к ней со стороны киберпреступников. Пока, естественно, объемы появления новых угроз под Windows и Mac OS X несопоставимы, однако в будущем это соотношение может измениться.

Эксплойты

В первой половине июля была обнаружена серьезная уязвимость «нулевого дня» в одном из компонентов Microsoft DirectX, использующемся браузером MS Internet Explorer версии 6 и 7.

Опасности оказались подвержены пользователи ОС Windows 2000/2003/XP (включая все последние обновления и x64 версии этих ОС). Суть данной уязвимости заключается в некорректной обработке потокового видео в ActiveX-компоненте msVidCtl.dll. Она может использоваться для распространения вредоносных программ с помощью специально созданного злоумышленниками

Все обнаруживаемые эксплойты, использующие эту уязвимость, попадают в семейство Exploit.DirectShow.

Спам и почтовые вирусы

Спамеры продолжают использовать горячие новости в своих спам-рассылках. Так, уже через несколько часов после известия о смерти Майкла Джексона они использовали эту новость в спам-сообщениях как в электронной почте, так и в социальных сетях. До этого спамеры активно эксплуатировали иранскую тему.

В июне был отмечен всплеск активности фишинг-рассылок. Возросло как общее количество рассылок, так и число банковских и электронных платежных систем, на пользователей которых они были ориентированы. Рассылки были нацелены на пользователей американских (Bank of America, JPMorgan Chase Bank, Community State Bank) и австралийских (St. George Bank) банков, а также платежной системы PayPal, интернет-аукциона eBay и интернет-магазина Amazon.

Почтовые вирусы напомнили о себе с самых первых чисел июня. Без преувеличения можно сказать, что июнь по распространению почтовых рассылок, содержащих вредоносное ПО или ссылки на зараженные сайты, стал лидером за последний год. Так, в ночь с 1 на 2 июня под видом электронных открыток рассылался Trojan.PWS.Panda.122. Данная вредоносная программа сканирует интернет-трафик, проходящий через компьютер пользователя и ворует из него пароли к банковским интернет-сервисам и электронным платежным системам.

Социальные сети

Весной 2009 года, как и в 2008, повысилась вредоносная активность в зарубежных социальных сетях. Российские социальные сети эта беда пока обошла стороной.

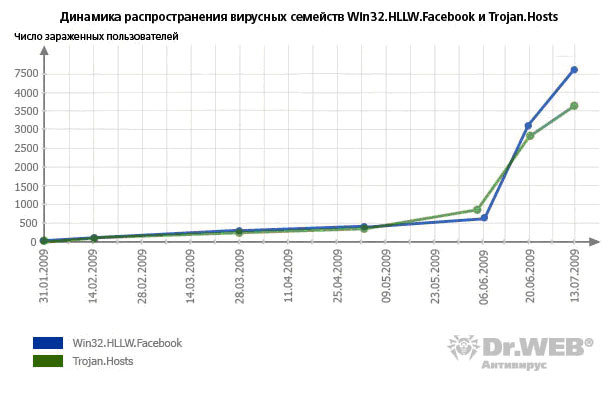

К середине лета сильно возросла активность семейства Win32.HLLW.Facebook (известного также как Koobface). Только за летние месяцы численность заражений увеличилась вдвое. В начале июня антивирусная база Dr.Web начала активно пополняться новыми модификациями вредоносных программ Win32.HLLW.Facebook, которые осуществляют вредоносную деятельность в Facebook, МySpace и Twitter.

О системе микроблоггинга Twitter необходимо рассказать более подробно. Киберпреступники уже серьезно взялись за использование ее в качестве канала для распространения вредоносных программ. Так, в ней выросло общее количество спам-сообщений, содержащих ссылки на вредоносные

Особое внимание следует уделить тому, что ссылки при этом благодаря сервису их сокращения обезличены. Пользователь не может самостоятельно догадаться, что скрывается за ними.

В конце мая было положено начало вирусному семейству JS.Twitter. На данный момент это семейство вредоносных программ олицетворяют

Что же касается активности вредоносного ПО, имеющего отношение к российским социальным сетям, можно выделить семейство программ-вымогателей Trojan.Hosts.

Выводы

К лету текущего года значительно уменьшилось количество заражений Win32.HLLW.Shadow. Однако появление его в конце 2008 года позволило заявить о тенденции увеличения числа масштабных вирусных угроз, которая продолжается и в 2009. Весной этого года эстафету перехватил JS.Gumblar, заразивший беспрецедентное количество

Очевидный интерес злоумышленники начали проявлять к платформе Mac OS. Наблюдается некоторая универсализация способов заражения, когда определяется тип операционной системы и далее вредоносная активность осуществляется именно для нее.

Зарубежные социальные сети вызывают все больший интерес у злоумышленников. В начале лета произошел взрывной рост вирусного семейства Win32.HLLW.Facebook. Отдельно стоит отметить возросший интерес киберпреступников к социальной сети Twitter.

Увеличение числа различных программ-вымогателей говорит о стремлении злоумышленников к быстрым преступным заработкам.

Особый тренд первой половины 2009 года — появление первой вредоносной программы для банкоматов.

Вредоносные файлы, обнаруженные в I полугодии 2009 г. в почтовом трафике

01.01.2009 00:00 — 01.07.2009 00:00

Win32.HLLM.Netsky.35328 — 27763294 (34.82%)

Win32.HLLM.MyDoom.33808 — 7635271 (9.58%)

Win32.HLLM.Beagle — 7400948 (9.28%)

Trojan.DownLoad.36339 — 5816485 (7.29%)

Win32.HLLM.MyDoom.44 — 3053357 (3.83%)

Win32.HLLM.MyDoom.based — 2738829 (3.43%)

Win32.HLLM.Netsky.based — 2557757 (3.21%)

Win32.HLLM.Netsky.28672 — 2484754 (3.12%)

Win32.HLLM.Netsky — 2252999 (2.83%)

Win32.HLLM.Perf — 2012539 (2.52%)

Trojan.Botnetlog.9 — 1988614 (2.49%)

Trojan.MulDrop.19648 — 1705059 (2.14%)

Win32.HLLM.Beagle.32768 — 1500116 (1.88%)

Trojan.MulDrop.13408 — 1470765 (1.84%)

Win32.HLLM.MyDoom.49 — 1101971 (1.38%)

Trojan.PWS.Panda.114 — 1024091 (1.28%)

Win32.HLLM.Beagle.27136 — 999536 (1.25%)

Exploit.IFrame.43 — 917203 (1.15%)

Win32.HLLM.Beagle.pswzip — 629979 (0.79%)

Exploit.IframeBO — 573008 (0.72%)

Всего проверено: 353,878,451,872

Инфицировано: 79,738,624 (0.0225%)

Вредоносные файлы, обнаруженные в I полугодии 2009 г. на компьютерах пользователей

01.01.2009 00:00 — 01.07.2009 00:00

Win32.HLLW.Gavir.ini — 7954841 (7.76%)

Win32.HLLW.Shadow.based — 4996557 (4.88%)

Trojan.DownLoad.36339 — 4610048 (4.50%)

DDoS.Kardraw — 3730909 (3.64%)

Win32.HLLM.Beagle — 3497040 (3.41%)

JS.Nimda — 3026751 (2.95%)

Trojan.Botnetlog.9 — 2836732 (2.77%)

Win32.Virut.5 — 2811911 (2.74%)

Trojan.Starter.516 — 2510767 (2.45%)

W97M.Thus — 2336936 (2.28%)

Win32.Virut.14 — 2162374 (2.11%)

Win32.HLLM.Netsky.35328 — 2141902 (2.09%)

Trojan.PWS.Panda.114 — 1988995 (1.94%)

Win32.Alman — 1895646 (1.85%)

Trojan.DownLoader.42350 — 1876554 (1.83%)

Win32.HLLW.Autoruner.5555 — 1802659 (1.76%)

Trojan.MulDrop.16727 — 1635885 (1.60%)

Trojan.Blackmailer.1094 — 1594609 (1.56%)

VBS.Generic.548 — 1540792 (1.50%)

Win32.Sector.17 — 1200103 (1.17%)

Всего проверено: 730,787,813,411

Инфицировано: 102,456,427 (0.0140%)

Комментарии