SECURIT DLP — полная защита от внутренних угроз

SECURIT DLP — полноценное решение для перекрытия всех возможных каналов утечки конфиденциальной информации.

Сегодня термин DLP становится все более и более популярным на рынке программного обеспечения. Все больше разработчиков начинают использовать его для описания своих продуктов. Но, к сожалению, далеко не все из них действительно удовлетворяют требованиям, предъявляемым к данному классу продуктов. Встречаются и попытки спекуляций на этом термине, благо внимание бизнеса к

Сегодня существует большое количество различных каналов утечки конфиденциальных данных, которые можно разделить на две большие группы. К первой относятся всевозможные съемные накопители, подключаемые к рабочим станциям сотрудников, локальные и сетевые принтеры и т. п. Вторая группа — всевозможные сетевые сервисы, доступные при подключении корпоративной сети к интернету: электронная почта, социальные сети, различные мессенджеры и т.п. Полноценная

В качестве примера комплексной

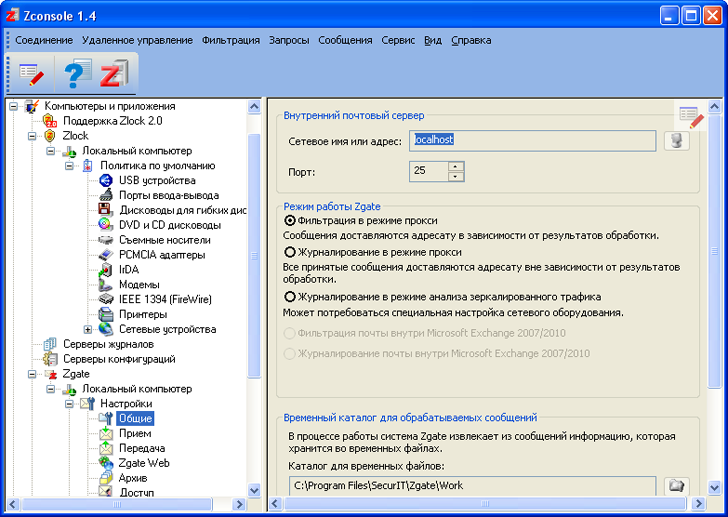

Решение SECURIT DLP не является одним продуктом в привычном понимании этого слова, оно включает в себя две отдельные, но взаимодополняющие системы. Одна из них, Zlock, предназначена для контроля использования съемных накопителей и любых других устройств, которые могут стать причиной утечки конфиденциальных данных. Второй продукт, Zgate, предназначен для контроля сетевого трафика. Тем не менее, их можно назвать единым решением, поскольку они дополняют друг друга, а их администрирование осуществляется с помощью единой консоли управления.

Общая консоль управления Zlock и Zgate

Однако приобретаются продукты Zlock и Zgate отдельно друг от друга. И в этом, пожалуй, есть определенный смысл. Дело в том, что не во всех случаях требуется полная система защиты. Например, в закрытых сетях, которые не подключены к интернету, нет необходимости сетевого контроля. Встречаются и обратные ситуации. В некоторых организациях у сотрудников отсутствует возможность подключения съемных накопителей, зато есть выход в интернет. Кроме того, отдельное приобретение продуктов позволяет внедрять защиту поэтапно, разнося затраты на нее по времени. Таким образом, разделение

Zlock

Zlock — один из наиболее известных на казахстанском рынке продуктов для контроля использования устройств, через которые может осуществляться утечка конфиденциальных данных с компьютеров работников компании. Продукт развивается уже достаточно давно, и за это время он приобрел весь необходимый для решения поставленной задачи функционал. Помимо этого данная система отличается относительной простотой внедрения и эксплуатации.

Начать нужно с того, что Zlock — это «коробочный» продукт. В комплект его поставки входит все необходимое для развертывания, включая диск с дистрибутивом. При этом сама процедура установки и первоначальной настройки крайне проста. От системного администратора для ее выполнения не требуется каких-либо особых знаний или квалификации. Все операции, связанные с управлением системой защиты, выполняются с помощью специальной консоли. Она работает удаленно, то есть сотруднику, ответственному за информационную безопасность, не нужно предоставлять физический доступ к серверам компании.

В Zlock реализована два способа установки программ-агентов (именно они и осуществляют непосредственную реализацию заданных политик безопасности) на рабочие станции. Первый из них предполагает использование все той же консоли управления, а второй — групповых политик Active Directory. Последний вариант наверняка по достоинству оценят администраторы крупных корпоративных сетей. Кстати, оба эти способа могут применяться не только для инсталляции агентов, но и для распространения обновленных правил безопасности. Интеграция с Active Directory позволяет Zlock не только использовать групповые политики, но и загружать список компьютеров, входящих в домен, использовать учетные записи Microsoft Windows и пр.

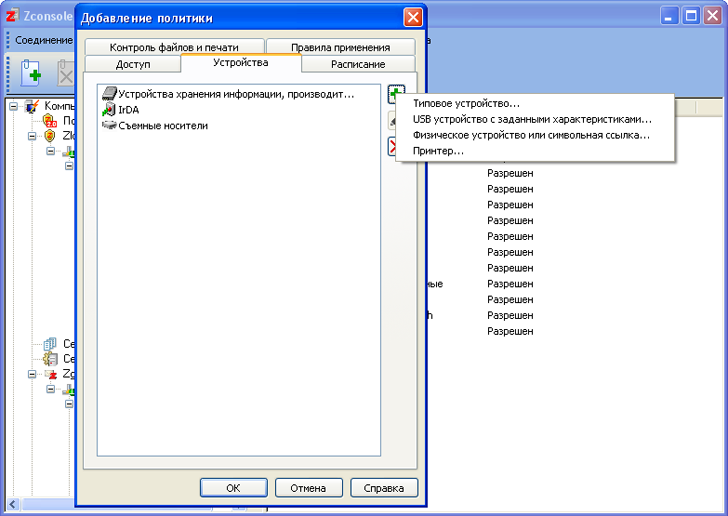

Создание политики для устройств разного типа

Говоря о Zlock, можно без натяжки констатировать, что данный продукт позволяет контролировать все возможные (естественно, за исключением сетевых) каналы утечки конфиденциальной информации: съемные накопители, принтеры, порты ввода-вывода и пр. Для этого при создании политик доступа можно использовать четыре способа ввода устройств, по которым будет осуществляться мониторинг: указание типа аппаратного обеспечения (любые порты ввода-вывода, дисководы,

Максимальную гибкость защиты создает такая возможность Zlock, как контентный анализ. Система способна не только перехватывать файлы, но и определять их тип и анализировать содержание. С помощью технологий контентного анализа Zlock определяет, содержатся ли конфиденциальные данные в документах, которые сотрудники считывают или записывают на

Одной из ключевых возможностей Zlock является функция архивирования, или, как ее еще называют, теневого копирования. Суть ее заключается в том, что все записываемые сотрудниками компании на определенные носители файлы, а также копии документов, распечатываемых на локальных и сетевых принтерах, незаметно для них сохраняются в специальном хранилище. И в будущем администраторы системы, обладающими необходимыми правами, могут просматривать их. Эта возможность очень сильно помогает при расследовании инцидентов в том случае, если запретить работу со съемными накопителями или

Довольно интересной особенностью рассматриваемого продукта является система выдачи разового доступа к различным устройствам. Работает она по принципу обмена кодами. Пользователь, которому нужен доступ, генерирует запрос, содержащий ключевую строку. Она отправляется встроенными или любыми другими (например, по телефону, через электронную почту) средствами офицеру безопасности. Последний принимает решение и, если оно оказывается положительным, генерирует другой код. Введя его, пользователь получает доступ к устройству и право на выполнение нужных ему действий. Такой подход придает системе защиты дополнительную гибкость, позволяя ей очень оперативно реагировать на нужды бизнеса.

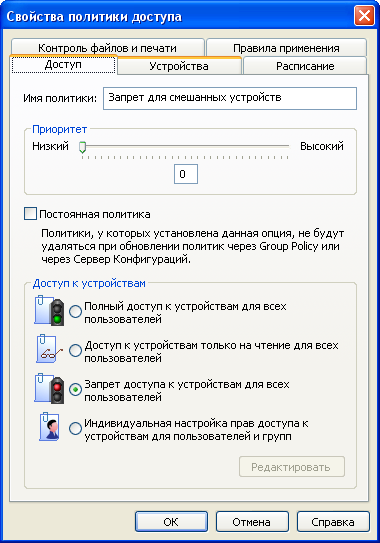

Установка прав доступа к устройствам

Помимо собственно архива трафика, в Zlock реализованы системы мониторинга и журналирования. Первая в автоматическом режиме контролирует работоспособность клиентских агентов и оперативно реагирует на их повреждение, любые попытки отключения, несанкционированного изменения параметров работы, политик и пр. В качестве реакции на эти события используются скрипты VBscript или Jscript. То есть, фактически, реакция может быть почти любой.

Система журналирования основывается на ведении агентами логов обо всех событиях, связанных с политиками доступа. Примечательно, что в состав Zlock входит специальный сервер, который консолидирует все данные от клиентского ПО и предоставляет их уполномоченному сотруднику в наглядном виде. Таким образом, система журналирования существенно облегчает как пресечение утечек конфиденциальных данных, так и расследование уже произошедших инцидентов.

Zgate

Zgate, как и первый компонент SECURIT DLP, является отдельным «коробочным» продуктом. Однако он полностью интегрируется с Zlock и администрируется с помощью одной консоли управления. Что фактически и делает их единой

Основой системы защиты Zgate является программа-сервер, которая состоит из двух модулей. Первый из них используется для контроля электронной почты, которая традиционно считается основным интернет-каналом утечки конфиденциальных данных. Для этого в нем реализован SMTP прокси-сервер, работающий между корпоративным почтовым сервером и интернетом. Причем тип и версия используемого сервера абсолютно не важны. В этом режиме Zgate работает в качестве своеобразного фильтра, принимая все входящие и исходящие письма сотрудников и анализируя их (включая все вложенные файлы: система поддерживает более 450 различных форматов, а также работу с архивами). Дополнительно в модуле обработки электронной почты реализован плагин для прямой работы с Microsoft Exchange 2007/2010. Понятно, что при использовании в организации данного почтового сервера можно обойтись и SMTP-фильтром. Однако специальный плагин обладает большими функциональными возможностями в плане контроля внутренней почты.

Говоря о контроле электронной почты, реализованном в продукте Zgate, нужно отметить два очень важных момента.

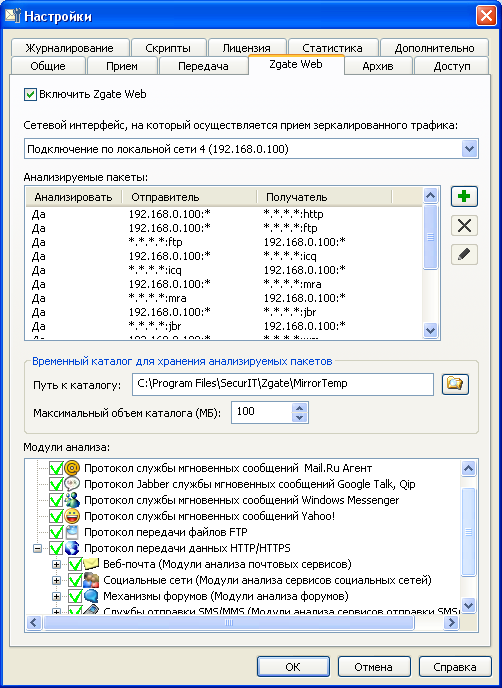

Второй модуль сервера Zgate предназначен для контроля всех остальных каналов передачи информации через интернет. И их количество впечатляет. Это любой HTTP/HTTPS-трафик (то есть любые сайты — форумы, социальные сети, блоги,

Настройка модуля Zgate Web

При каждой передаче данных через интернет генерируется специальное письмо, которое передается в почтовый модуль сервера Zgate. Последний осуществляет его анализ и журналирование. Существует и другой вариант — зеркалирование сетевого трафика средствами сетевого оборудования с его последующей обработкой. Оба способа не позволяют блокировать передачу данных. Они способны лишь архивировать всю переданную информацию и выявлять среди нее конфиденциальную. Но и это большое подспорье офицеру безопасности. Ведь благодаря реализованной в Zgate системе мониторинга он сможет оперативно отреагировать на утечку информации или же использовать данные из журнала для расследования инцидентов.

Одной из ключевых характеристик сетевых

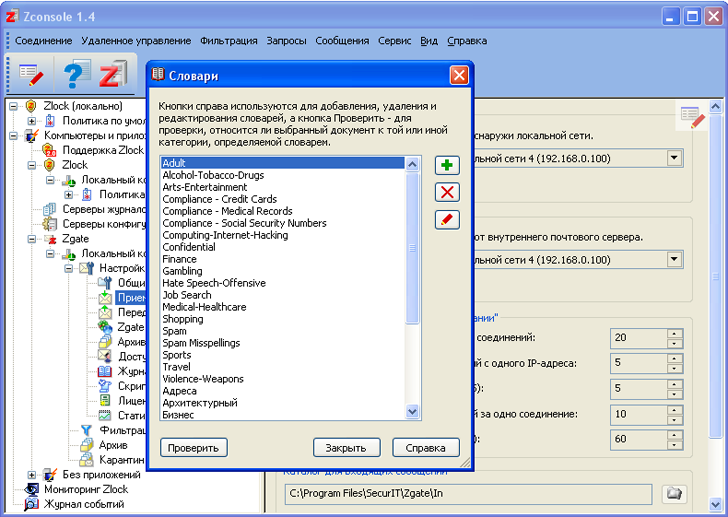

Одним из основных способов фильтрации является контентный анализ, цель которого — выявление в тексте определенных слов или выражений. В процессе работы он может использовать как словари, которые могут задаваться вручную или генерироваться автоматически на основе анализа документов разных групп, так и технология стемминга. Примечательно, что система поддерживает транслит, который сотрудники могут использовать в попытках обойти

Использует Zgate и технологию цифровых отпечатков. Она особенно эффективна в тех случаях, когда нужно защитить уже имеющиеся конфиденциальные документы. Работа с ней очень проста. Администратору достаточно указать папку или папки, в которых расположены файлы, после чего система сама «снимет» отпечатки и в будущем будет постоянно поддерживать их актуальность. Нельзя не отметить и такие специализированные технологии, как поиск конфиденциальных данных по шаблону. С его помощью можно с высокой степенью точности определять «стандартизированную» информацию, например, паспортные данные, номера договоров, телефоны и пр. Особенно удобно то, что в комплект поставки Zgate входит целый ряд готовых шаблонов для поиска наиболее распространенной конфиденциальной и персональной информации.

Помимо уже известных на рынке технологий детектирования, SECURIT использует для обнаружения конфиденциальной информации технологию собственной разработки SmartID. Это «интеллектуальная» технология, главной особенностью которой является обучаемость, точнее «самообучаемость». В течение первых дней работы SmartID накапливает «опыт» категоризации данных, постепенно увеличивая точность распознавания конфиденциальной информации. В результате она позволяет достичь очень высокой степени эффективности детектирования.

Работа со словарями, использующимися для контекстного анализа

При создании правил работы системы фильтрации могут учитываться и такие условия, как тип файла (он определяется не по расширению, а на основании анализа его структуры), наличие зашифрованной информации и пр. Результаты таких проверок тоже могут влиять на принятие окончательного решения. Вообще, комбинированный анализ, в котором используется сразу же несколько различных технологий, оказывается достаточно эффективным и при правильной настройке гарантирует высокую степень точности детектирования конфиденциальной информации. Как заявляет разработчик, гибридный анализ с применением перечисленных технологий повышает точность детектирования конфиденциальной информации до

Zgate позволяет настраивать действия, которые может осуществлять система при выполнении заданных условий. Среди них есть обработка внешним приложением, удаление письма, изменение его полей, добавление или, наоборот, удаление из него вложений и т.п. Это автоматически выполняемые действия, которые позволяют предотвратить утечку конфиденциальных данных. Помимо них возможны и другие варианты, например, сохранение в архив всего сообщения или определенной его части. В будущем эта база данных может использоваться для расследования различных инцидентов. В Zgate реализована мощная система поиска по архиву, включающая в себя и контентный поиск.

Помимо этого рассматриваемая система защиты может выполнять такое действие, как помещение сообщения в карантин. Это значит, что его отправка будет отложена до проверки уполномоченным сотрудником, который уже и решит дальнейшую судьбу письма. Такой вариант отлично подходит для сомнительных ситуаций, а также для проверки картинок, аудио, видео и зашифрованных файлов.

Отдельно необходимо отметить такие действия, как отправка уведомления по электронной почте и блокировка

Подводим итоги

Сегодня, когда подавляющее большинство компаний научилось надежно защищаться от внешних угроз, пришла пора заняться и внутренними. Тем более, что проблем и убытков они могут доставить, пожалуй, значительно больше, нежели вирусы. Сегодня на рынке есть достаточное количество

Сегодня мы рассмотрели

Комментарии