Check Point Software Technologies: не отставать и обновляться

Большинство компаний остаются незащищенными перед лицом современных угроз, значительно отставая в подходах киберзащиты.

В рамках тура Cyber Next в штаб-квартире Check Point Software Technologies (далее Check Point) представители компании обсуждали последние вызовы в сфере кибербезопасности. Вопросы информационной безопасности являются важнейшими среди современных угроз: всемирный экономический форум поставил киберугрозы в Топ-5 самых актуальных угроз человечеству в ближайшее время.

Разработки ведущих ИТ-компаний дают огромные возможности для развития светлой стороны. Но есть и другая: киберпреступники тоже следят за последними достижениями. За последний год человечество потратило на 11% больше денег на обеспечение кибербезопасности. Но при этом 46% организаций все равно пострадало. 40% пользователей столкнулись с утечкой своих данных. По итогам 2019 года ущерб компаний от кибератак может достичь $2,5 трлн. А уже к 2022 году, по прогнозу Всемирного экономического форума, эта цифра вырастет до $8 трлн в мировом масштабе.

По мнению Гила Шведа, СЕО и сооснователя Check Point, следующие три обстоятельства препятствуют обеспечению надежной информационной безопасности:

— сосредоточенность на обнаружении атак;

— незащищенность перед современными угрозами;

— запутанность решений.

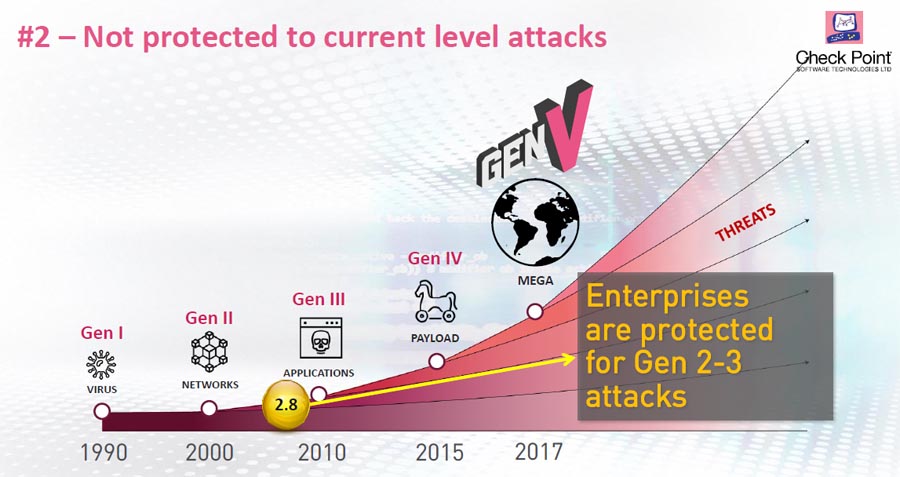

«Если вы сконцентрированы на обнаружении атак — вы уже проиграли, — рассказывает Гил Швед. — Гораздо важнее работать над предотвращением угроз». По данным Check Point за 2018 год, 97% организаций используют устаревшие технологии, которые способны защитить лишь от киберугроз 2-3 поколений.

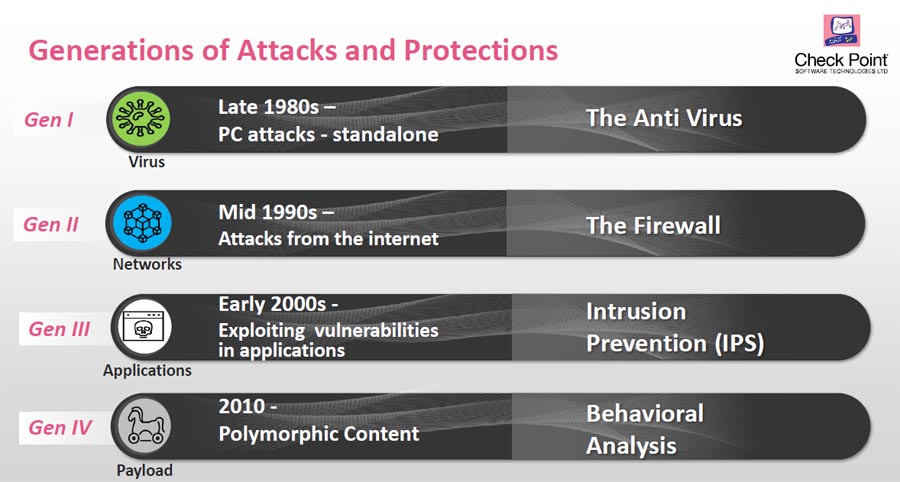

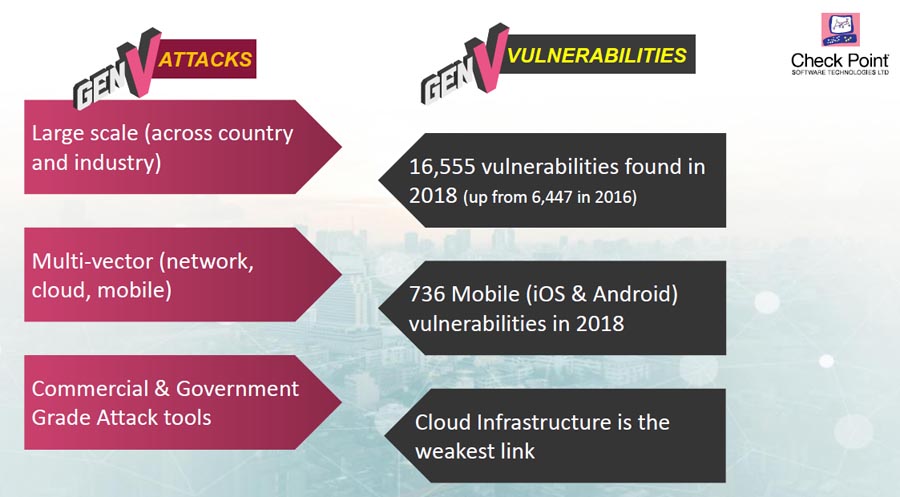

Всего эксперты Check Point выделяют шесть поколений атак. Все началось с вирусов, которые, например, распространялись на дискетах. Антивирусные решения прекрасно с ними стали бороться. Дальше появились сетевые черви, атаки на уровне сети, которые потребовали новых поколений защиты. В 2010-х появились атаки пятого поколения: комплексные, многовекторные, которые пытаются задействовать сразу несколько механизмов атаки. То есть, если что-то не сработало, они пробуют другой механизм, третий, четвертый, пятый, пока, наконец, не смогут выполнить свою функцию. Сейчас мы наблюдаем, как зарождаются угрозы шестого поколения, связанные с Интернетом вещей, облачными средами и искусственным интеллектом.

«Сегодня сотрудники используют сразу несколько устройств, причем многие из них — и на работе, и дома. Компании все активнее работают с различными партнерами и подрядчиками, которые также получают доступ к данным. Кроме того, в компаниях становится все больше непользовательских устройств, снабженных различными датчиками, и они подключаются к общей сети. Все это усиливает нагрузку на системы контроля безопасности. Очевидно, что сегодня одним антивирусом или файрволом не обойтись — векторов атак слишком много, при этом действуют целые хакерские группировки с хорошим финансированием, а подчас и с поддержкой на государственном уровне, — отмечает Гил Швед. — В этой ситуации информационная безопасность компаний в какой-то момент превращается в настоящий зоопарк различных решений, администрировать который все тяжелее и дороже: мало того, что их просто много, зачастую их невозможно интегрировать между собой. Взять, например, смартфоны — они содержат огромное количество персональной информации, вы пользуетесь ими круглосуточно. И, конечно, они могут быть использованы против вас. Поэтому защита смартфонов крайне важна — даже не так страшно, что злоумышленник заблокирует ваш телефон, как то, что через телефон может быть получен доступ к более значимой информации».

«Ситуация усугубляется и проблемой выбора: на рынке представлено более тысячи ИБ-вендоров, и чтобы выбрать надежного, необходимо самому вникать во все тонкости», — добавляет Александр Савушкин, директор по развитию бизнеса Check Point в Украине, Грузии, Казахстане и других странах СНГ.

Check Point предлагает сосредоточиться на трех главных принципах при разработке корпоративной защиты:

- Направьте 80% ресурсов на предупреждение инцидентов, и лишь 20% — на обнаружение атак.

- Узнайте у предполагаемых поставщиков: способны ли они обеспечить защиту от пятого поколения угроз и как они будут это делать?

- Ограничьтесь решениями от 5-6 вендоров в рамках единой архитектуры.

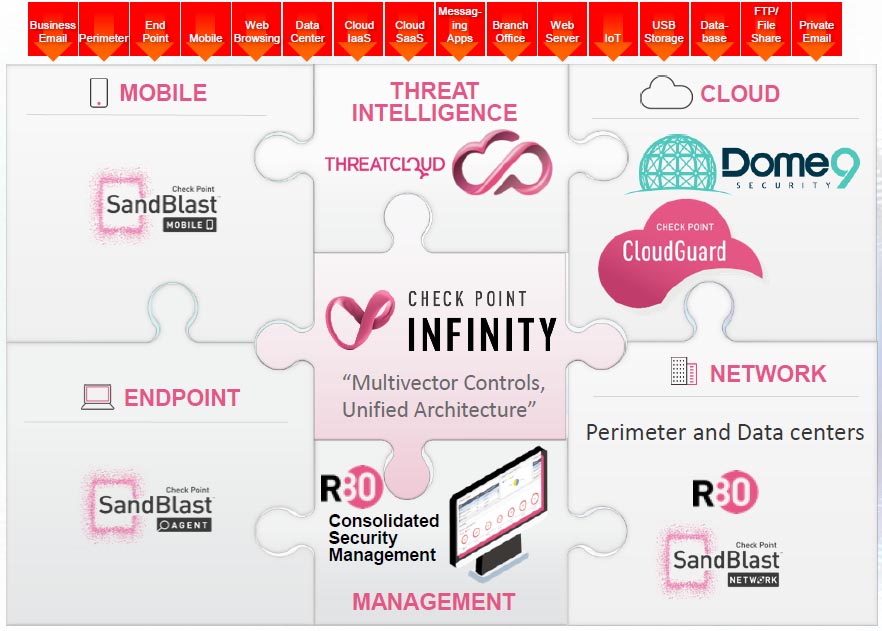

Check Point предлагает готовое решение — модульную платформу Infinity. Это не продукт, а подход, который Check Point достаточно давно пропагандирует: подход к тому, как смотреть на безопасность. Check Point Infinity — консолидированная система безопасности для защиты данных в сетях, облаках и мобильных устройствах. Клиент платит не за технологию, не за лицензию, не за железку и не за подписку. Клиент платит за одного пользователя своей организации и в рамках своего бюджета получает доступ ко всем технологиям Check Point, которые существуют на сегодняшний момент. Сейчас у Check Point есть 99% решений, которые позволяют отразить максимальное количество векторов атаки.

В составе Check Point Infinity три основных элемента:

— платформа безопасности — использование общих платформ, обмен информацией об угрозах и открытая инфраструктура для обеспечения абсолютной безопасности во всех сетях, в облаке и на мобильных устройствах;

— предотвращение угроз — блокировка самых сложных известных и неизвестных атак до их начала;

— консолидированная система — единое управление, модульное управление политиками и возможность определения угроз реализованы на единой панели управления безопасностью.

Единая архитектура Check Point Infinity позволяет контролировать уровень безопасности, чтобы защищать все ИТ-процессы и управлять ими, как единой архитектурой.

Будущая платформа Infinity 2.0 строится на службах безопасности с единым менеджментом, а также на использовании так называемых наноагентов, которые внедряются в различные приложения, веб-серверы, serverless-системы, а также всевозможные IoT-устройства. Это позволит создать более гибкую и масштабируемую архитектуру, которая приходит на смену традиционному подходу с использованием шлюзов. В условиях растущей сегментации сетей, а также распространением Интернета вещей и подключенных устройств, такой подход позволит обеспечить должный уровень информационной безопасности для бизнеса и госструктур.