Кибер-обмен — искусство «самопознания» ИБ-систем

Использование надежной и простой для понимания интеграционной платформы избавляет от сложностей, связанных с процессом интеграции, позволяя сконцентрироваться на самом важном.

Буквально на днях, слушая беседу своих коллег об организации безопасности веб-приложений, я понял, что не все моменты мне понятны. Поправить дело я решил с помощью Гугла, который, как обычно, помог мне стать чуточку «умнее» и полезнее для моего отдела. Мои действия выстроились в ясный поток активностей, который начался процессом коммуникации с коллегами, в результате которого была произведена передача неизвестного ранее индикатора и в результате была выработана ответная реакция. Все это очень четко напомнило часто встречающийся поток действий при функционировании адаптивных систем организации ИБ.

«Знай своего врага и знай себя, и ты сможешь провести тысячу битв без поражений»

Сунь-Цзы, «Искусство войны»

Переводя эти слова на язык кибер-безопасности, нужно знать свои уязвимости, понимать тактику атакующего и быть способным использовать его слабые места. Обмен подобной информацией имеет решающее значение для разработки стратегии обнаружения и защиты. Можно начать с собственной инфраструктуры организации ИБ и представить как собственные ИТ- и ИБ-средства совместно работают для организации защитного барьера организации. Как пример, можно привести распространение информации о критической уязвимости ОС среди всех решений по защите конечных точек, или блокировку сетевых активностей хоста или пользователя решением по сетевой безопасности после получения точной информации об уязвимости, или зловредном коде, обнаруженным другим участником адаптивной экосистемы ИБ. Чем выше точность передаваемой информации, чем больше возможностей двустороннего информационного обмена, тем выше общий уровень безопасности системы и тем меньше возможностей для проникновения доступно злоумышленнику.

Кибер-обмен (cybersharing)

Подготовка к кибер-обмену начинается с базовых вопросов «Почему?» и «Что?»:

— Определение проблемы.

— Перечень используемых функций\продуктов.

— Простое описание целевого состояния.

— Привязка действий к одной из доступных функциональных возможностей (прослушивание сообщений, отправка запроса, выполнение действия, публикация сообщения).

Использование надежной и простой для понимания интеграционной платформы избавляет от сложностей, связанных с процессом интеграции, позволяя сконцентрироваться на самом важном. Кибер-обмен начинается с осознания решаемой проблемы (к примеру, блокирование доступа к корпоративной сети хоста, конфигурация ПО, которое не соответствует предъявляемым требованиям), представления классов вовлеченных решений (решение по защите конечных точек, решение по контролю сетевого доступа (NAC)), понимания того, что должно происходить (если конфигурация хоста неверная, то заблокировать доступ к сети) и интерпретации этих задач в реальные функции (запросить у хоста информацию о конфигурации, передать полученную конфигурацию NAC решению, в зависимости от статуса разрешить/запретить доступ).

Сам по себе принцип кибер-обмена не является чем-то новым, в отрасли было много попыток создать нечто подобное различными производителями. По причине реальной отраслевой необходимости появлялось множество различных реализаций, но сейчас все это в прошлом, т. к. появилось четкое понимание, что создать все силами только одного производителя невозможно, обмен — это основа для обороны наших данных и общей победы над киберпреступниками.

Информация к размышлению на тему киберобмена

Создание коннектора для подключения одного решения к другому может быть довольно затратным по времени и по сложности предприятием, ведь придется использовать частные API, что сопряжено с большим количеством работ по сопровождению всего созданного интеграционного комплекса. Это довольно часто отпугивает компании даже от начала планирования подобных работ.

Что такое OpenDXL?

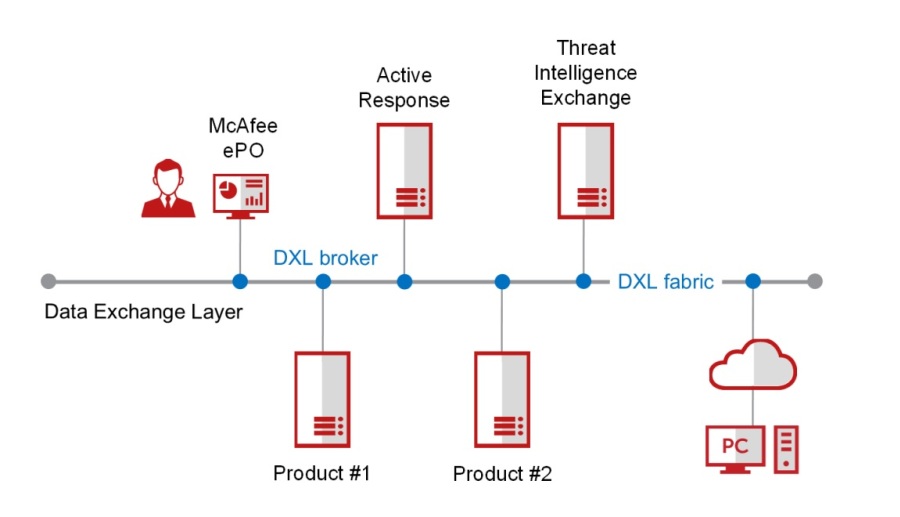

Сегодня вместо часто изменяющихся API есть возможность использования Data Exchange Layer (DXL), готовой и зарекомендовавшей себя коммуникационной платформы, позволяющей решениям и механизмам ИБ делиться и получать информацию с использованием специализированных тематических сообщений. Этот тип взаимодействия можно оценить как обмен сообщениями в социальной сети Twitter, где в качестве «твитов» будет некое сообщение, содержащее в себе ИБ-информацию (IoC, команду, скрипт и т. п.), а «фоловерами» будут ваши решения ИБ.

OpenDXL открывает возможность построения адаптивной системы коммуникации решений ИБ, позволяющей обмениваться информацией, проводить точные и быстрые реакции на инциденты ИБ и интегрировать в общее коммуникационное поле различные технологии информационной безопасности вне зависимости от фирмы-производителя.

Сама технология спроектирована так, чтобы максимально расширить получаемый в результате проведенной аналитики контекст, снизить количество операций в процессе реагирования на возникающие угрозы, упростить сложности от внедрения новых разрозненных решений различных производителей и увеличить ценность уже используемых решений. OpenDXL обеспечивает беспрецедентный уровень взаимодействия сервисов в реальном времени.

Эволюция DXL

За весь период развития DXL, от появления в 2014 году до открытия исходного кода в 2018, технология с каждым шагом включала в себя все больше и больше возможностей для интеграции решений в единую целостную систему.

— McAfee partners

Изначально DXL использовался исключительно для взаимодействия решений McAfee.

— SIA Partner

Следующий шаг эволюции DXL — предоставление возможности для технологических партнеров Security Innovation Alliance (SIA) присоединиться к единой коммуникационной платформе.

— В 2016 году был представлен широкой публике SDK и открытый клиент для включения в платформу in-house приложений.

— В 2017 году финализированный SDK открыл возможность подключения к экосистеме любых участников, включая и прямых конкурентов McAfee.

— В 2018 году появился полностью открытый стек компонентов единого решения (клиент, брокер, консоль управления) для построения интеграционной платформы без привязки к компании-производителю.

На сегодняшний день более 4000 различных организаций участвует в функционировании платформы OpenDXL.

OpenDXL состоит из следующих компонентов:

— OpenDXL брокер — центральное решение экосистемы, осуществляющее маршрутизацию сообщений от клиентов системы и фиксацию структуры коммуникации. Является аналогом McAfee DXL Broker с открытым исходным кодом.

— Консоль OpenDXL — настраиваемая веб-консоль, предоставляющая высокоуровневый пользовательский интерфейс для взаимодействия со структурой DXL. Одним из основных модулей компонента является Fabric Monitor, позволяющий инициировать вызов служб DXL, ручную отправку/получение сообщений через графический интерфейс.

— Python Клиент OpenDXL & JS Клиент OpenDXL — необходим для разработки коннекторов к структуре DXL, выполняющих роль компонента, реализующего прием/передачу сообщений, запрос и предоставление сервисов.

В коммуникации OpenDXL происходит обмен сообщениями в режимах «точка-много точек» и «точка-точка», в сообщении может передаваться как базовое описание конкретной угрозы (IoC), так и более сложная сущность, включающая в себя в том числе и рекомендации по ответным реакциям.

Для настройки коммуникации доступно четыре основных типа действий:

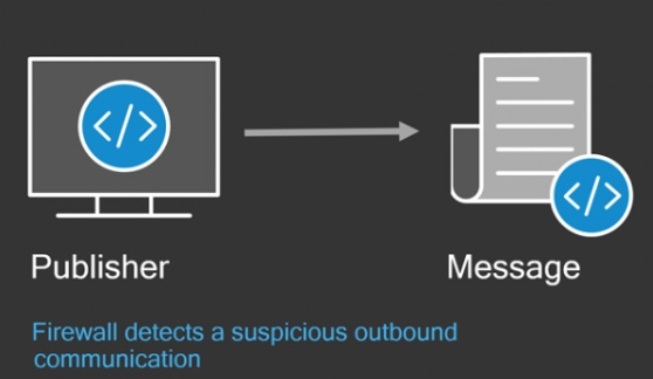

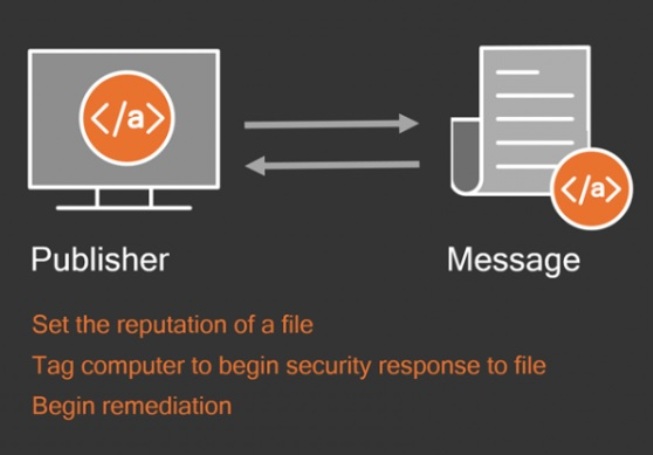

1. Публикация события

Есть возможность опубликовать некое событие. Подразумевается, что разрешается распространение информации из одной системы для информирования других.

Пример: межсетевой экран определяет подозрительную сетевую коммуникацию.

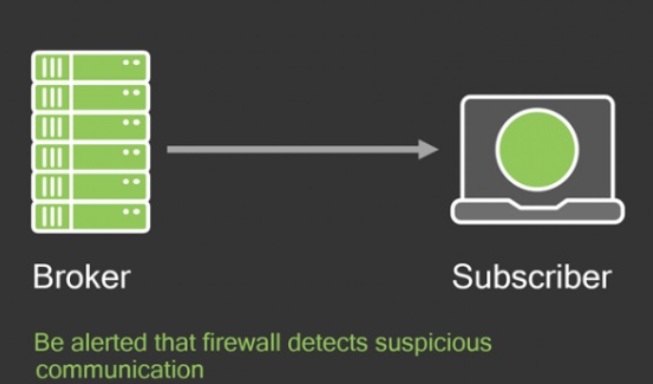

2. Получение события

Есть возможность получить событие через подписку на обновления в «теме», относящейся к определенному типу.

Пример: система получает информацию от межсетевого экрана о том, что обнаружена подозрительная сетевая активность.

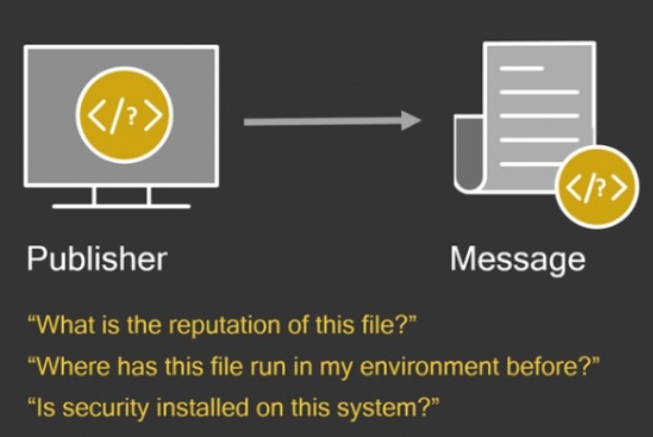

3. Задать вопрос

Есть возможность запросить доступ к услуге.

Пример: Коммуникация в режиме точка-точка (unicast) в формате запроc-ответ. Решение отправляет DXL запрос, после чего ожидает ответа. Тут возможно получение такой информации, как репутация файла, параметры безопасности, примененные на системе.

4. Выполнить действие

DXL может выполнять различные действия в качестве ответной реакции на запрос.

Пример: В качестве действия может быть обновление или назначение репутации файла, запрос дополнительной информации о событии, инициация процесса устранения последствий события, маркирование хоста с целью выполнения дальнейших автоматизированных действий и т. п.

Имея в запасе данные операции, можно разобрать несложный пример решения задачи предотвращения использования нежелательного объекта на хостах компании.

Разделим задачу на этапы:

1. Определение конкретной задачи

«Мне необходимо предотвратить возможность запуска файлов с известной негативной репутацией».

2. Список вовлеченных решений ИБ

В рамках данной задачи единственным вовлеченным продуктом будет сервер локальной репутации Threat Intelligence Exchange.

3. Простое описание целевого состояния, того, что должно происходить.

«При обнаружении в сети объекта известного как „зловредный“ оповестить все системы безопасности об этом».

4. Отнести необходимые действия с одной из четырех доступных возможностей платформы.

Из четырех доступных возможностей (публикация/получение сообщения, отправка запроса, выполнение действия), наша задача «ложится» в публикацию сообщения — Threat Intelligence Exchange: публикует информацию о том, что файл является вредоносным.

Для начала работ по интеграции достаточно посетить ресурс OpenDXL.com — там можно найти все, от компонентов платформы и подготовленных к работе окружений разработки, выполненных в виде Docker-контейнеров, до подробной документации и созданных интеграционных модулей.

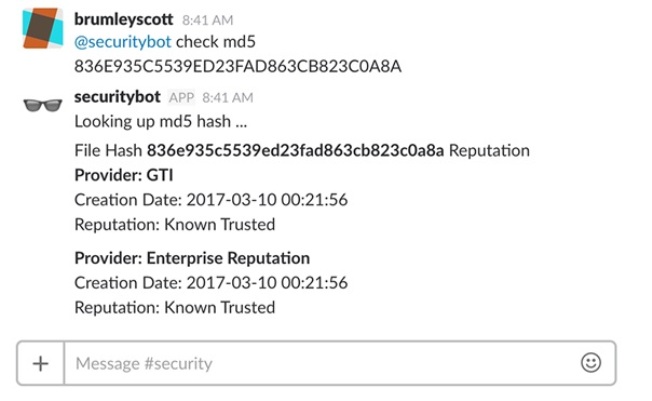

На сегодняшний день доступно около сотни готовых к использованию модулей из более чем двадцати категорий применения. Например, модуль интеграции корпоративного репозитория репутации объектов Threat Intelligence Exchange и инструмент для коллаборации Slack, позволяющий запрашивать TIE через бота Slack о наличии известной репутации по отправляемой контрольной сумме файла.

Также можно инициировать нужный тип сканирования сети через решение Nmap при помощи соответствующего модуля OpenDXL интеграции или организовать передачу файлов по общей шине OpenDXL. На сегодня максимальный размер передаваемого сообщения составляет 1 мегабайт, данный модуль позволяет организовать передачу объекта любого размера частями, соответствующими требованиям OpenDXL.

Сама суть открытости данного проекта предоставляет большое количество степеней свободы для кибер-обмена, нет никаких привязок к производителю, нет ограничений по продуктам для интеграции с DXL. Единственное, что требуется — желание двигаться вперед и вверх, к созданию стабильной и безопасной коммуникационной платформы ИТ- и ИБ-сервисов компании на базе OpenDXL.

Будем рады рассказать вам более подробно о решениях McAfee! С вопросами и предложениями вы можете обращаться к официальному дистрибьютору McAfee в Казахстане: компания МОНТ-Трейд, e-mail: kkrekker@mont.com, +7(727) 355-60-05 (int. 161).