Обзор вирусной обстановки за ноябрь 2011 года

По данным компании «Доктор Веб» ноябрь ознаменовался появлением новой модификации программы-вымогателя из семейства винлоков.

По данным аналитиков компании «Доктор Веб» ноябрь ознаменовался появлением новой модификации программы-вымогателя из семейства винлоков, доставившей немало неприятностей казахстанским пользователям. Среди вредоносных программ, обнаруженных на компьютерах казахстанских пользователей, лидируют файловые вирусы семейств Win32.Rmnet и Win32.Virut. По-прежнему актуальными угрозами являются уязвимости семейства Exploit.Cpllnk и троянцы Win32.Hllw.Autoruner, что может быть обусловлено несвоевременным обновлением операционной системы пользователями.

Trojan.Winlock.4469

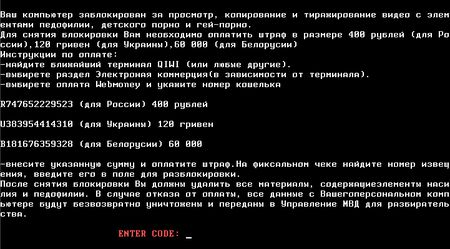

В ноябре весьма широкое распространение получила программа-вымогатель Trojan.Winlock.4469, угрожавшая в первую очередь казахстанским пользователям. Окно данного троянца-блокировщика, как и окна многих его предшественников, в своем оформлении копирует стандартную цветовую гамму Microsoft Windows XP. После запуска в операционной системе вредоносная программа прекращает работу процесса explorer.exe, сохраняет свою копию в папке C:\Documents and Settings\All Users\Application Data\, прописывает ее в разделе Winlogon системного реестра в качестве оболочки по умолчанию и блокирует запуск некоторых системных утилит, таких как Диспетчер задач, Командная строка и Восстановление системы.

Вместо привычного интерфейса Windows на экране инфицированного компьютера появляется окно с сообщением о том, что система заблокирована якобы за просмотр запрещенных материалов. Для разблокировки компьютера злоумышленники требуют заплатить «штраф» в размере 3000 тенге с использованием электронного кошелька QIWI, угрожая пользователю уничтожением хранящихся на жестком диске данных.

Следует отметить, что данная программа-вымогатель не содержит в своих ресурсах кода разблокировки, поэтому избавиться от троянца можно только с использованием антивирусного ПО, либо удалив его из системы вручную. Как и прежде, компания «Доктор Веб» предостерегает пользователей от запуска на своих компьютерах приложений, загруженных из неблагонадежных источников, а также вложений в сообщения электронной почты, полученных от неизвестных отправителей. Следует с осторожностью относиться к возникающим в процессе просмотра веб-страниц сообщениям браузеров с предложением установки каких-либо модулей или плагинов. И, конечно же, мы рекомендуем использовать современное антивирусное программное обеспечение. Если вы стали жертвой троянца Trojan.Winlock.4469, воспользуйтесь средством аварийного восстановления системы Dr.Web LiveCD и лечащей утилитой Dr.Web CureIt!

Атаки на социальные сети

В ноябре продолжились атаки мошенников на пользователей социальной сети «В Контакте». Например, в одном из случаев сетевые мошенники оставляли на стене потенциальной жертвы (либо с использованием системы личных сообщений) послание, содержащее специально подготовленный ими видеоролик. Этот ролик рекламирует веб-сайт, якобы позволяющий бесплатно отправлять виртуальные подарки другим пользователям «В Контакте» и получать дополнительные голоса. Кроме того, на страничке, где опубликована видеозапись, демонстрируется несколько восторженных отзывов других посетителей сайта, якобы успешно воспользовавшихся этим уникальным предложением. Здесь же, как правило, приводится ссылка на созданный жуликами фишинговый сайт.

Попытка ввести на открывающемся по ссылке сайте логин и пароль для входа в социальную сеть «В Контакте» заканчивается дискредитацией учетной записи пользователя. Вскоре уже от его имени злоумышленники начинают рассылать по списку друзей предложения посетить созданную ими веб-страничку.

После ввода логина и пароля пользователь перенаправляется на один из мошеннических сайтов, рекламирующих различные сомнительные услуги, например — «поиск двойника». Здесь потенциальной жертве предлагается найти в базах социальной сети похожих на нее людей, для чего следует указать свой номер телефона и ввести в специальную форму код, присланный в ответном СМС. Таким образом пользователь соглашается на условия платной подписки, в соответствии с которыми с его счета будет регулярно списываться определенная денежная сумма.

Еще одна мошенническая схема также использует принципы социальной инженерии. Известно, что пользователи относятся с большей степенью доверия к информации, поступающей от знакомых. Именно эту особенность человеческой психологии эксплуатируют злоумышленники, отсылая потенциальной жертве сообщение или запись на «стене» от одного из друзей с просьбой проголосовать за него на некоем сайте. Учетная запись отправителя послания к этому моменту уже является взломанной, а проводящий голосование сайт принадлежит злоумышленникам. По указанной ссылке открывается интернет-ресурс, действительно предлагающий «проголосовать» за выбранного кандидата, щелкнув мышью по его фотографии или кнопке «Like». Однако для того чтобы отдать свой голос, необходимо войти на сайт. Формы регистрации и авторизации на сайте отсутствуют, однако посетитель может выполнить «вход» с использованием специальной системы «интеграции» с социальными сетями Twitter, Facebook и «В Контакте». Естественно, эта «система интеграции» — поддельная: достаточно указать в соответствующей форме свои логин и пароль, и они будут незамедлительно переданы злоумышленникам.

Иногда сетевые жулики не ленятся даже создавать для решения своих задач целые поддельные сайты и используют для привлечения потенциальных жертв поисковую рекламу. Так, в процессе работы с сервисом Google пользователь может обратить внимание на рекламное объявление, демонстрирующее на страницах поисковой выдачи сообщение о том, что его «аккаунт заблокирован и требует активации». Тут же приводится ссылка на некий сайт vkankalte.ru, адрес которого отдаленно напоминает URL социальной сети «В Контакте» и потому может быть спутан по невнимательности с адресом vkontakte.ru. Если пользователь переходит по опубликованной в рекламном объявлении ссылке, происходит автоматическое перенаправление на другой ресурс, оформление которого имитирует интерфейс социальной сети «В Контакте». Спустя несколько секунд на экране возникает окно чата, в котором от имени «администратора» социальной сети «В Контакте» пользователю сообщают о том, что его аккаунт заблокирован за рассылку спама, при этом город, из которого якобы осуществлялась рассылка, подставляется в текст автоматически — для достоверности установленная на сервере программа подбирает город, в котором предположительно находится пользователь. Сообщения в окне чата появляются с некоторым интервалом, таким образом злоумышленники стараются имитировать общение с живым человеком. Если пользователь пытается ответить «администратору», на экране появляется сообщение о том, что возможность задавать вопросы в чате станет доступна только после активации аккаунта.

При этом поддельный сайт социальной сети содержит несколько страниц, открывающихся щелчком мыши по расположенному в левой части экрана навигационному меню: по замыслу мошенников, это должно вселять в потенциальную жертву уверенность, что она находится на настоящем сайте «В Контакте». Для «активации» аккаунта используется старая и давно отработанная сетевыми жуликами схема: потенциальной жертве предлагается ввести номер своего мобильного телефона в специальную форму, а затем указать код, пришедший в ответном СМС. Таким образом пользователя «подписывают» на платную услугу, за оказание которой с его счета будет регулярно списываться определенная денежная сумма.

Помимо этого, атаке подверглась и социальная сеть Facebook. Первоначально пользователь получает личное сообщение от одного из людей, числящихся в его списке друзей. Сообщение генерируется автоматически и может включать любой из трех заранее составленных мошенниками вариантов текста: «poor lady gaga lol.. nice videos :D», «check out lady gaga. haha!!» или «omg did you see this lady gaga video?», а также ссылку на одну из страниц социальной сети Facebook (всего злоумышленники создали восемь таких страниц). Данная страница содержит интерактивный объект, имитирующий стандартное окно видеопроигрывателя YouTube, однако ролик в нем не воспроизводится: вместо этого на экране демонстрируется предупреждение о том, что эта видеозапись предназначена только для совершеннолетних, а также отображается предложение нажать на кнопку Continue. По щелчку мышью по этой кнопке в буфер обмена помещается строка, содержащая ссылку на сценарий, написанный на языке javascript и размещенный на стороннем сайте. Одновременно с этим в окне браузера воспроизводится короткая анимация, предлагающая жертве поместить курсор мыши в адресную строку браузера и нажать сочетание клавиш Ctrl+V, чтобы скопировать туда содержимое буфера обмена. Примечательно, что перед выполнением этого нехитрого действия злоумышленники предлагают пользователю нажать на клавиатуре клавишу «j», поскольку с целью обхода защиты в буфер копируется неполная строка: «avascript:(a=(b=document).createElement('script')).src=…», сама по себе не несущая какой-либо функциональной нагрузки. Иными словами, добавляя к этой строке символ «j», пользователь превращает ее в команду вызова сценария javascript.

Данный скрипт, загружаемый с удаленного сайта, формирует сообщение из заложенных в него разработчиками вариантов и автоматически рассылает его по списку друзей жертвы, используя для этого позаимствованные из файлов cookies учетные данные. После этого пользователь перенаправляется на промежуточную страницу, загружающую еще несколько сценариев javascript (один из них выполняет функции счетчика, а второй связан с партнерской программой cpalead.com), а затем — на целевую страницу видеохостинга YouTube. Здесь доверчивой жертве демонстрируется видеоролик с несколькими молодыми людьми в женских париках, изображающими таким незамысловатым образом Леди Гагу. Судя по тому, что число просмотров этого шедевра любительской видеосъемки на сегодняшний день превысило два миллиона, «раскрутка» ролика и являлась основной задачей сетевых жуликов.

Другие угрозы ноября 2011 года

В ноябре 2011 года специалистами «Доктор Веб» была выявлена новая модификация многокомпонентного бэкдора, вошедшая в вирусные базы Dr.Web как BackDoor.Flashback.8.

Напомним, что BackDoor.Flashback — весьма сложный по своей архитектуре многокомпонентный бэкдор для Mac OS X. Установщик этого вредоносного ПО маскируется под программу-инсталлятор Adobe Flash Player. Пользователю Mac OS X предлагается загрузить и установить архив, содержащий файл с именем FlashPlayer-11-macos.pkg (для других ОС загрузка не выполняется). После запуска установщик пытается скачать с удаленного сайта основной модуль троянца. Если загрузить его не удается, установщик прекращает работу.

Новая версия бэкдора, BackDoor.Flashback.8, отличается от предыдущих тем, что в нее добавлена возможность встраивания вредоносных модулей в различные процессы. Этот механизм реализован двумя различными способами в зависимости от того, присутствуют ли в целевом процессе экспортированные функции из модуля dyld. В случае их отсутствия троянец ищет необходимые функции в памяти.

Кроме того, вторая половина ноября ознаменовалась появлением новой модификации программы-вымогателя Trojan.MBRLock.

Запускаясь на компьютере жертвы, Trojan.MBRlock.17 сохраняется во временную папку со случайным именем, затем троянец запускает процесс calc.exe (стандартную программу «Калькулятор») и встраивает в него свой код. После этого встроенный в процесс calc.exe Trojan.MBRlock.17 создает файл в папке %APPDATA%\Adobe\Update\, который впоследствии удаляется, запускает процесс explorer.exe и копирует свой код в него. В свою очередь, процесс explorer.exe инфицирует MBR и пытается завершить работу Windows. Любопытно, что, в отличие от своих предшественников, Trojan.MBRlock.17 записывает свои компоненты, такие как шрифты, выводимый на экран текст и оригинальную MBR, в случайные сектора жесткого диска, то есть способен изменять в своем коде отвечающие за выбор таких секторов константы. Ключ разблокировки троянец также не хранит в открытом виде: он создается динамически на основе ряда параметров. Помимо этого, троянец уничтожает таблицу разделов, предварительно сделав копию первого сектора для последующего восстановления.

Топ-5 Вредоносных файлов, обнаруженных в почтовом трафике в ноябре

1. Trojan.Oficla.zip — 2722875 (53,79%)

2. Trojan.DownLoad2.24758 — 1012692 (20,00%)

3. Trojan.Inject.57506 — 238055 (4,70%)

4. Win32.HLLM.Netsky.18401 — 187907 (3,71%)

5. Trojan.DownLoad2.32643 — 133852 (2,64%)

Всего проверено: 150,964,731

Инфицировано: 5,062,427 (3,35%)

Топ-5 Вредоносных файлов, обнаруженных в ноябре на компьютерах пользователей

1. JS.Click.218 — 90861585 (43,75%)

2. Win32.Rmnet.12 — 49019084 (23,61%)

3. Trojan.IFrameClick.3 — 32301253 (15,55%)

4. JS.IFrame.117 — 7354011 (3,54%)

5. Win32.Virut — 6453781 (3,11%)

Всего проверено: 162,315,573,294

Инфицировано: 207,661,771 (0,13%)

.jpg)

.jpg)

.png)

Комментарии