Бесплатные приложения, свобода и легкие деньги

Отчет McAfee по мобильным устройствам: главным источником вредоносных приложений по-прежнему остается Россия.

McAfee провела новое исследование и обнародовала отчет о потребительском рынке мобильных устройств — июнь 2013 г. Отчет наглядно демонстрирует, что актуальность мобильной безопасности серьезно возрастает.

Если раньше пользователи расплачивались за «бесплатный» контент, получая многочисленные рекламные рассылки, то теперь, с развитием мобильных устройств, платой за бесплатный контент становится конфиденциальность, неожиданные взимания денег за SMS-сообщения на короткие номера, а также вредоносные программы, наносящие урон нашим устройствам. Под маской «бесплатных» приложений — игр, персонализации, инструментов, музыки и контента для взрослых — преступники заставляют потребителей скачивать приложения с вредоносными программами. Такие программы позволяют рекламным сетям выкачивать личную информацию пользователя и устройства или же отправляют и принимают SMS-сообщения на короткие номера или полностью захватывают контроль над устройством. В ходе последнего исследования McAfee было установлено, что наиболее серьезные вредоносные программы связаны с SMS-мошенничеством, при этом разнообразнее всего бывают так называемые root-средства использования уязвимости, или rooting exploits, мошеннические действия которых проявляются не сразу. Мошеннические SMS-сообщения на короткий номер предназначены для получения прямой выгоды разработчику, в о время как Root-средства использования уязвимости могут открыть доступ для бот-клиента, смс-, сетевого мошенничества или других способов мошеннической наживы. Это более долгий способ получить деньги, но, к сожалению, очень часто он все еще работает.

Большинство пользователей мобильных устройств не понимают, что такое «право доступа для мобильных приложений». Еще больше пользователей даже не задумываются об этом. И тут возникает проблема: потребители меньше внимания обращают на право доступа и, соответственно, разрешают доступ чаще. А каждое такое право доступа — дополнительная возможность для преступников. Разрешения на доступ для «бесплатных» приложений приводят к утечке личной информации, которую рекламные сети используют для целевых рекламных рассылок, например, «Вам купон на скидку в ближайшем к вам магазине». Но 26% приложений несут в себе не просто угрозу рекламных рассылок. Программы в них получают доступ к самой разнообразной информации: точные GPS-координаты, состояние счета и информацию об активности пользователя. Многие включают в себя вредоносные программы, мошенническим путем получающие деньги с помощью SMS или предоставляющие преступнику контроль над устройством в качестве бот-клиента. Успешная деятельность таких захватнических рекламных сетей и мошеннических атак обусловлена агрессивным правом доступа.

Например, в апреле 2013 года специалисты McAfee столкнулись с атакой, которая добавляла разрешения на хищение данных, чтобы создать троян-версию приложения для мгновенных сообщений KakaoTalk. Взломщики рассылали фальшивые электронные письма с приложением для Android и с помощью психологической атаки убеждали жертву установить вредоносное ПО. Они добавляли трудно находимые, но мощные права доступа, которые позволяли устанавливать вредоносное ПО и отслеживать сообщения и звонки.

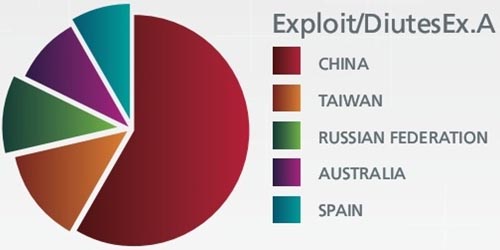

Rooting exploits — получение прав суперпользователя для несанкционированного изменения файловой системы телефона. Наиболее подвержены мошенническим атакам с использованием корневых устройств пользователи из Китая. Китай оказался жертвой №1 по количеству атак 5 наиболее распространенных средств использования уязвимости: DiutesEx (2 версии), LVedu (3 версии), TattoHack, ExymemBrk, и VoldBrk. Эти способы взлома позволяют получить root-права, чтобы персонализировать телефон и расширить его возможности. DiutesEx.A помогает программе RageAgainst-theCage получить доступ к управлению устройствами, все еще работающими на платформе Android 2.2 и ниже. VoldBrk работает с вредоносным ПО RootSmart, которое также может установить DroidDream, если его хост-устройство тоже взломано.

Вредоносные программы RootSmart и DroidDream — самые сложные и глубоко проникающие. Они отправляют информацию о телефоне, а также устанавливают загрузчик, который позволяет им добавлять на ваше устройство программы-шпионы, вредоносные root-программы и бэкдор или ботнет ПО. Со всем таким дополнительным ПО вы можете считать, что рутировали свое устройство, но на самом деле его будет контролировать взломщик.

Версия вредоносного ПО FakeInstaller по рассылке SMS-сообщений на короткие номера нацелена исключительно на Россию и прочие бывшие союзные республики. Вместо бесплатной копии легальных бесплатных приложений, например, Adobe Flash Player, Skype, Opera или Vkontakte, пользователь видит диалоговое окно, в котором ему предлагается заплатить за приложение и разрешить доступ для рассылки SMS-сообщений на короткий номер.

Это достаточно продвинутое приложение, поскольку оно использует систему server-side polymorphism, благодаря чему каждая жертва получает уникальную версию вредоносной программы. Такие постоянные изменения позволяют вредоносному файлу остаться незамеченным многими защитными системами.

Основные выводы исследования:

— вредоносные программы SMSend наиболее серьезную проблему представляли для Китая, Малайзии, Тайваня, Японии и Гонгконга;

— 4 из 10 серьезных угроз в Китае связаны с отправкой мошеннических SMS-сообщений на короткий номер;

— Китай оказался жертвой №1 по количеству атак 5 наиболее распространенных Root-средств использования уязвимости;

— наиболее часто вредоносные программы содержатся в бесплатных приложениях из категорий «Игры» и «Персонализация»;

— источником №1 вредоносных приложений по-прежнему остается Россия;

— самая популярная платформа для вредоносных программ — Ice Cream Sandwich (Android OS 4.0.x).

Комментарии