Компании Центральной Азии могут стать следующей мишенью для хакеров

Топ-менеджменту более половины компаний в Центральной Азии необходимо уделять большее внимание информационной безопасности, считают в Делойт.

Согласно результатам крупнейшего исследования информационной безопасности в Центральной Азии, проведенного компанией «Делойт» в сентябре-ноябре 2014 года, аналитики сделали вывод о том, что развитие осведомленности в области информационной безопасности необходимо на всех уровнях компании для того, чтобы данные программы были более эффективными. Почти 60% респондентов указали, что в этих целях необходимо повышать вовлеченность высшего руководства, и что осознание рисков рядовыми сотрудниками также должно быть улучшено (80%).

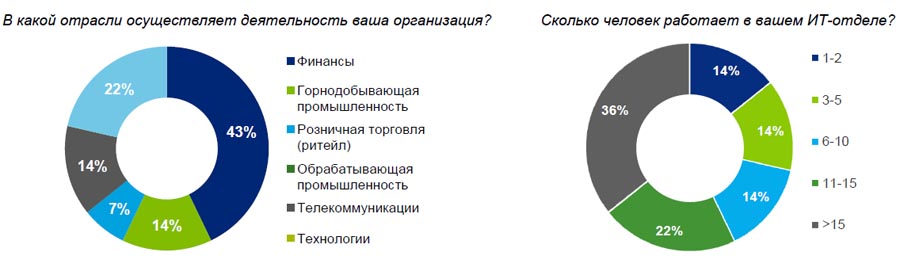

Всего в рамках исследования было опрошено более 100 компаний в Казахстане, Кыргызстане, Таджикистане и Узбекистане. 65% респондентов относятся к сфере телекоммуникаций и финансов, так как эти отрасли являются наиболее подверженными кибератакам. Правительства начали уделять повышенное внимание безопасности своих стратегических предприятий (таких, как заводы и электростанции), чтобы защитить важнейшие ИТ-инфраструктуры (так называемые системы SCADA) от несанкционированного доступа. По этой причине ожидается, что высшее руководство в отрасли ресурсов (нефти, газа, энергетики) должно также концентрироваться на информационной безопасности. Большинство респондентов (58%) имеют более 10 сотрудников в ИТ-департаментах. Тем не менее, исследование также охватывает и более мелкие ИТ-департаменты.

Михель ван Хулстейн, старший менеджер по управлению рисками компании в «Делойт», автор данного исследования, так комментирует его результаты: «Хотя количество широко известных кибератак невелико, это не значит, что организации в регионе неуязвимы — они могут иметь ложное чувство безопасности. Учитывая мировые тенденции и увеличение количества атак, а также повышенное внимание, уделяемое вопросам кибербезопасности, вполне может быть, что Центральная Азия может стать следующей мишенью для хакеров в ближайшем будущем. Когда это случится, организации должны быть готовы».

Целью исследования, проведенного компанией «Делойт», является определение текущего состояния программ информационной безопасности и структур управления информационной безопасностью в организациях региона. Анализ охватил различные отрасли и был направлен на то, чтобы выяснить, каким образом организации оценивают, разрабатывают, внедряют и поддерживают свои программы по обеспечению информационной безопасности. По результатам исследования было сделано пять основных выводов о текущем состоянии программ информационной безопасности (кибербезопасности) в Центральной Азии:

— Большинство компаний не сталкивались со случаями нарушения кибербезопасности.

— В большинстве компаний есть установленные политики, процедуры и сферы ответственности по информационной безопасности.

— Контроль соблюдения третьими лицами (т.е. поставщиками/партнерами) соответствующих стандартов безопасности недостаточен.

— Высшее руководство и конечные пользователи недостаточно полно осознают риски кибербезопасности.

— Основные меры безопасности применяются, но более продвинутые решения являются редкостью.

Основные тенденции ИБ в Центральной Азии

Случаи нарушения информационной безопасности множатся во всем мире, от пассивного мониторинга сообщений до атак. Недавняя кибер-атака на Sony Pictures, в результате которой хакеры получили доступ к некоторым из самых конфиденциальных данных корпорации, привлекла большое внимание СМИ. В Центральной Азии также произошел ряд инцидентов в области информационной безопасности, широко освещавшихся в новостях. Однако по сравнению с другими регионами количество атак ограничено, а по тем атакам, о которых сообщалось, существует мало доступной информации об их фактическом влиянии.

В ходе проведенного опроса порядка 30% респондентов указали, что хотя бы раз за прошедший год подвергались кибератакам, направленным на их организации, а примерно 65% из них не подвергались кибератакам вообще. «В большинстве компаний не происходили инциденты кибербезопасности, — отмечают аналитики. — Тем не менее, имеется недостаточно доказательств относительно того, реальность это или просто восприятие».

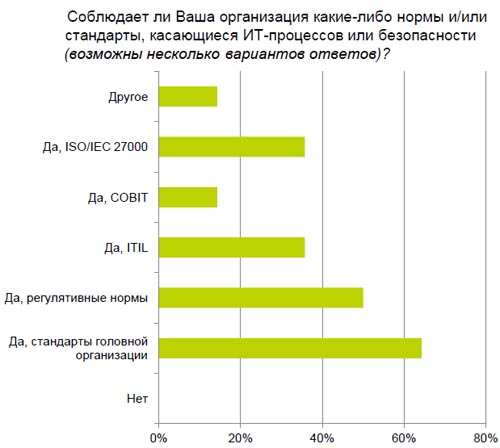

При этом большинство опрошенных указали, что в качестве стандартов ИТ-управления их компании используют внутренние политики (65%) и нормативные требования (50%), а не международные стандарты, такие как COBIT или ITIL.

Зрелость корпоративной информационной безопасности в Центральной Азии

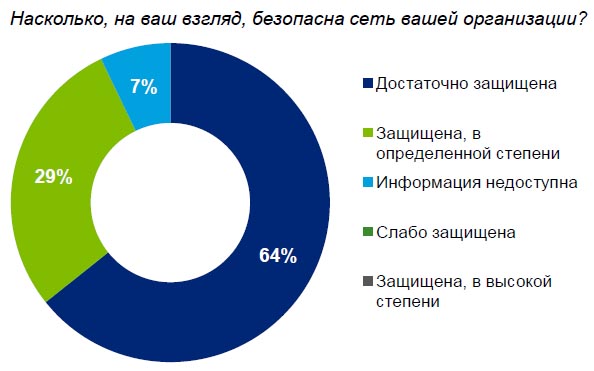

Часть вопросов исследования касалась уровня зрелости компаний по информационной безопасности. 64% респондентов считают, что их организации имеют надлежащие политики и процедуры обеспечения безопасности. «Что интересно, количество респондентов, считающих, что в их организациях слабые или недостаточные политики и процедуры безопасности, равно нулю», — отмечают составители отчета.

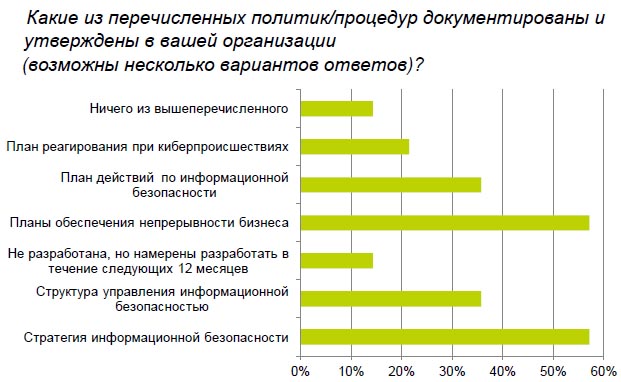

Большинство респондентов имеют политики и процедуры информационной безопасности (или собираются утвердить их в ближайшее время), в которых определена ответственность по ИБ. При этом в компаниях, в основном, внедрены политика и процедуры, связанные со стратегией по ИТ-безопасности и планами обеспечения непрерывности бизнеса. Однако лишь немногие респонденты указали, что они разработали план реагирования на инциденты в области кибербезопасности.

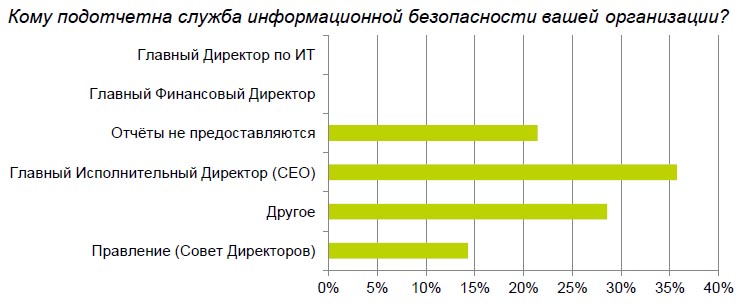

Опрос показал, что у 57% компаний имеется сотрудник по вопросам безопасности, а в остальных 43% обязанности по информационной безопасности еще не определены. Отчеты по информационной безопасности, как правило, направляются не главному директору по ИТ, а главному исполнительному директору (CEO) (36%) или правлению/совету директоров (14%).

.jpg)

Что касается информирования о случаях кибератак и других инцидентов ИБ, большинство организаций получают сведения посредством публикаций и журналов, рассылки и интернета. А о новых формах кибератак и угроз информационной безопасности респонденты узнают из новостей на веб-сайтах, в блогах или от профессиональных объединений (более 75% опрошенных). «Учитывая, что в каждой организации различная структура, и они сталкиваются с различными угрозами безопасности, предполагалось, что все больше организаций будет оставаться в курсе дел через уникальные события и конкретные источники, например конференции и консультации», — отмечают аналитики. Между тем профильные конференции и консалтинговые компании как источник информации указали лишь порядка 22% и 28% опрошенных соответственно.

Несмотря на то, что, по-видимому, ИТ-департаменты информированы и осведомлены о рисках кибербезопасности, осведомленность конечных пользователей и руководства менее очевидна, считают составители отчета. Так, на вопрос о том, проводит ли их организация тренинги для сотрудников с целью повышения осведомленности об информационной безопасности, более 40% опрошенных ответили отрицательно. 20% сообщили о прохождении общих тренингов, а чуть более 10% — о прохождении тренингов только в тех случаях, когда этого требуют законы/нормативные акты. Внедрение в повестку дня руководства вопросов о кибербезопасности считается одной из основных задач, стоящих перед ИТ-департаментами в ближайшем периоде.

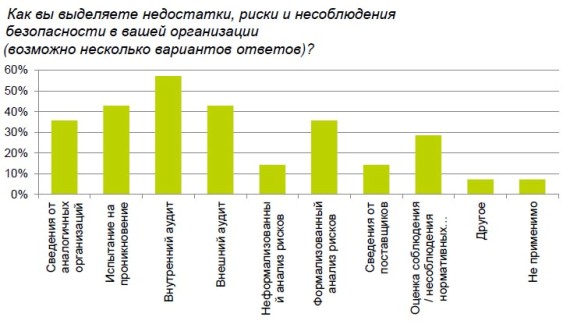

Для того чтобы выяснить в какой степени организации проводят аудит и тестирование безопасности, составители отчета попросили респондентов указать, проводились ли в их компаниях тестирования на возможность несанкционированного доступа. «В целом, мы отметили, что, несмотря на то, что проводить внутреннюю „углубленную проверку пакетов“ (УПП) не представляется возможным из-за отсутствия технических возможностей, большинство организаций выполняют аудит и тестирование самостоятельно», — отмечается в исследовании.

Используемые меры безопасности

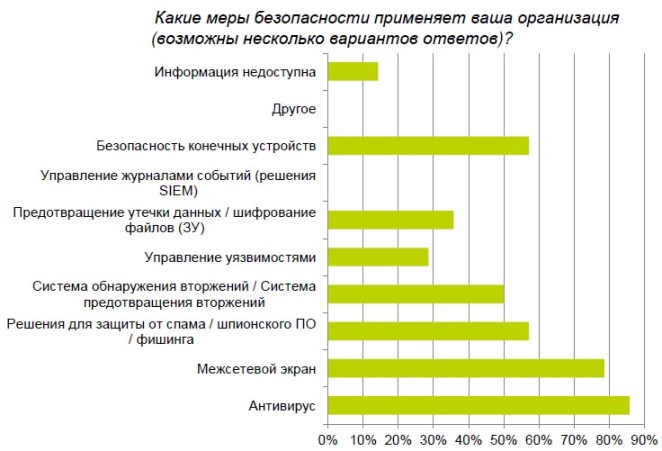

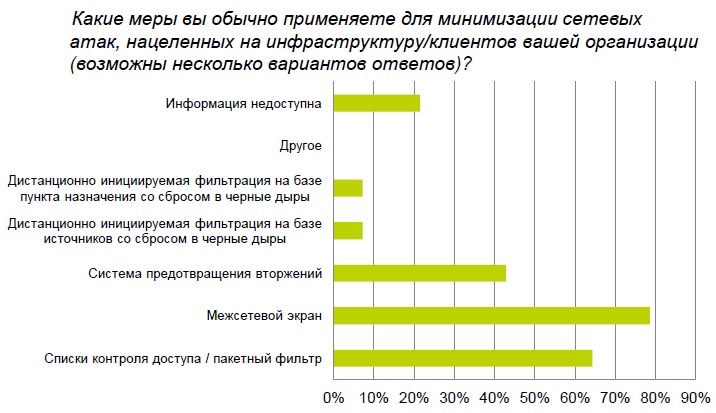

Данный раздел отчета представляет обзор угроз информационной безопасности, которые респонденты считают наиболее актуальными для их организации, а также мер безопасности, которые были применены для контроля этих угроз. Респонденты озвучили весьма разнообразные виды рисков, которые они считают наиболее существенными. Что касается методов борьбы с этими рисками, то среди ответов преобладают основные меры безопасности, такие как антивирусные решения, брандмауэры и списки управления доступом. А вот более современные решения (системы предотвращения вторжений, шифрование файлов, системы управления уязвимостью и управления журналами системных событий), применяются не так часто. «Учитывая, что хакеры по всему миру быстро становятся все более изощренными в своих методах взлома, текущее состояние мер безопасности может представлять большую угрозу для компаний в Центральной Азии», — подчеркивают аналитики.

Что касается расходов на ИТ-безопасность, в этом вопросе ответы респондентов оказались малоинформативными. 50% опрошенных не предоставили данные о том, какой процент ИТ-бюджета был потрачен на безопасность в течение последних 12 месяцев, а чуть более 40% сообщили о доле от 0 до 10%. Также, более 50% опрошенных не ответили на вопрос об ожидаемых затратах на информационную безопасность, 20% указали, что бюджет увеличился, а порядка 15% сообщили, что бюджет не изменился. Менее 10% респондентов сообщили, что бюджет на информационную безопасность в их компаниях вообще не был предусмотрен. «Это может означать, что респонденты считают эту информацию конфиденциальной или что такая информация просто недоступна, — комментирую представители „Делойт“. — В случае последнего, мы настоятельно рекомендуем улучшить отслеживание средств, затрачиваемых на информационную безопасность, так как этот тип информации имеет важное значение для обеспечения эффективности процесса принятия решений. Например — в случае анализа эффективности затрат для предлагаемых мер безопасности».

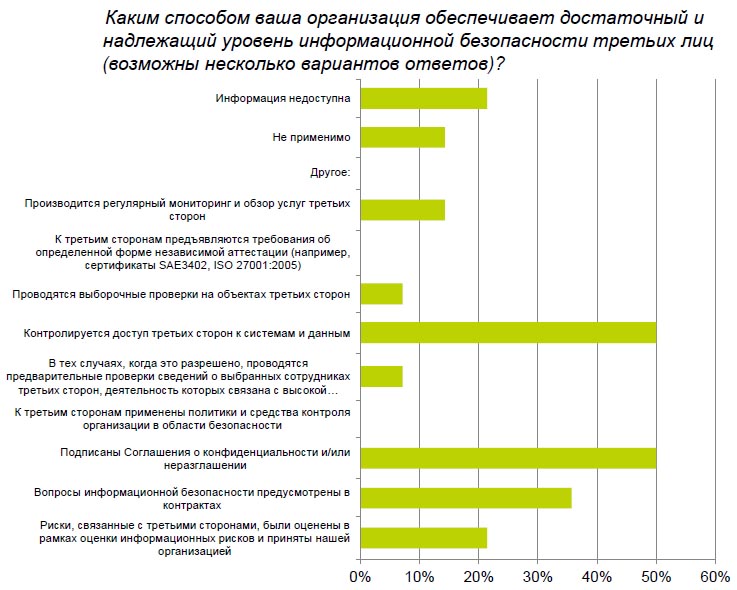

Контроль над информационной безопасностью третьих лиц (подрядчиков, поставщиков, партнеров)

Одним из наиболее значимых результатов исследования является то, что контроль над информационной безопасностью третьих лиц (подрядчиков, поставщиков и партнеров) осуществляется главным образом на основании договорных требований и доверия. 50% респондентов отмечают, что контроль устанавливается соглашениями о конфиденциальности, а 36% респондентов указали обеспечение контроля по договору. Половина опрошенных также отмечает, что управление обеспечивается через «политики доступа», а значительно меньший процент респондентов имеет более строгие меры контроля (обзоры, выборочные проверки или аудит третьих лиц, запрос у третьих лиц предоставления формальной сертификации).

В связи с такими результатами, не удивительно, что почти все респонденты не могут быть уверены в соблюдении необходимых стандартов информационной безопасности третьими лицами.

«Даже если не обязательно иметь договор, определяющий ответственность и обязательства по информационной безопасности, не следует полагаться исключительно на управление деловыми отношениями с третьей стороной, — отмечают эксперты. — Не менее важно следить за соблюдением третьими лицами стандартов безопасности. Это может быть сделано несколькими способами, некоторые из которых более распространены, чем другие, но все они направлены на обеспечение того, чтобы договоры действительно выполнялись и соблюдались сторонами».